Versions Compared

Key

- This line was added.

- This line was removed.

- Formatting was changed.

Indeed AM NPS RADIUS Extension (RADIUS Extension) представляет собой модуль расширения Microsoft Network Policy Server (NPS, входит в состав Windows Server) и позволяет реализовать для RADIUS-совместимых сервисов и приложений технологию двухфакторной аутентификации.

| Info | ||

|---|---|---|

| ||

Файлы для Indeed AM NPS Radius Extension расположены: indeed AM <Номер версии>\Indeed AM RADIUS Extension\<Номер версии>\

|

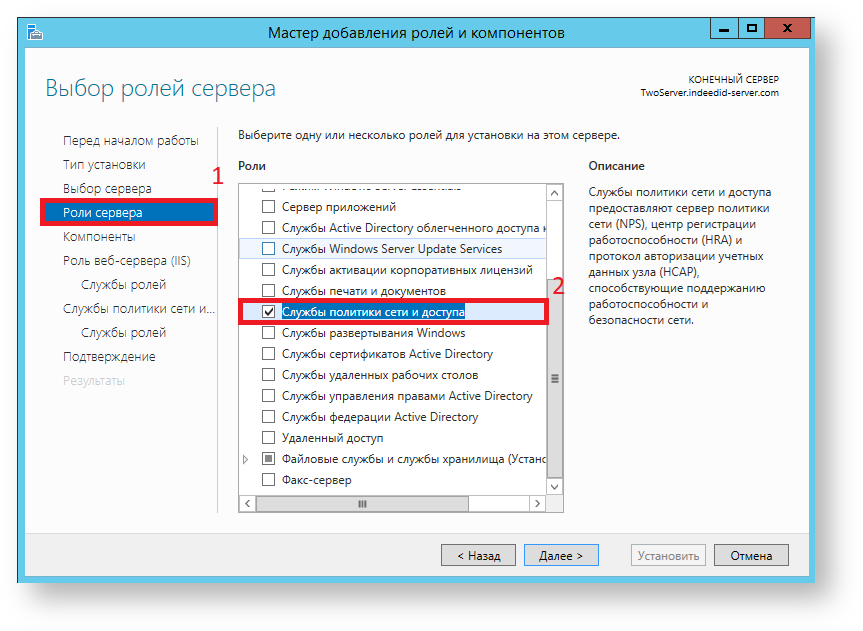

Установка Network Policy Server

- Запустить Мастер добавления ролей и компонентов (Add Roles and Features Wizard).

- Из списка ролей выбираем роль Службы политики сети и доступа (Network Policy and Access Services), соглашаемся с установкой дополнительных компонентов.

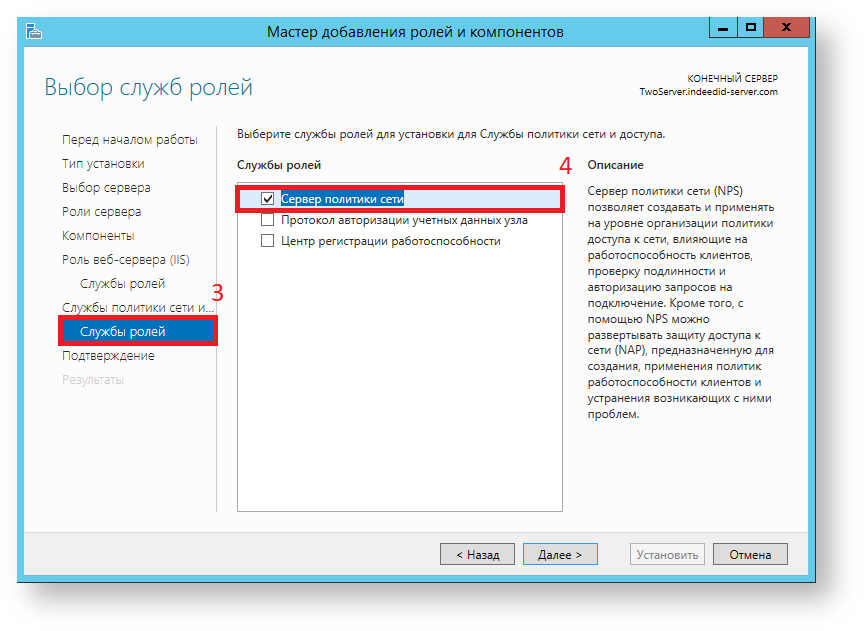

- Из списка "Службы ролей" выбираем "Сервер политики сети (Network Policy Server)".

- В окне "Подтверждение установки компонентов" нажимаем "Установить".

Настройка NPS Сервера

Добавление Radius-клиента

Запустите "Сервер сетевых политик".

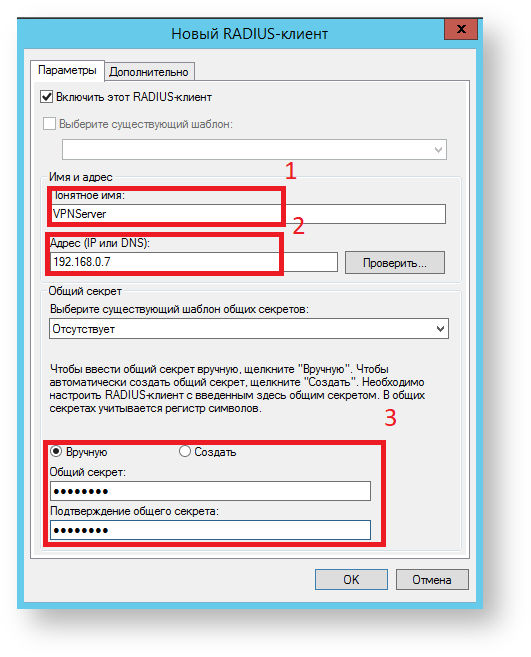

Добавьте в "RADIUS-клиенты" необходимый VPN клиент. Для создания создания клиента нажмите правой кнопкой мыши по "RADIUS - Клиенты" и выберете "Новый документ".

Note title Информация При использовании проверки подлинности Chap необходимо, в параметрах учетной записи пользователя, включить "Хранить пароль, используя обратимое шифрование" и обновить пароль пользователю.

- В окне "Новый Radius-клиент" выполните настройку клиента.

- Добавьте произвольное понятное имя для добавляемого клиента (1).

- Укажите IP адрес (2).

Задайте секретный ключ для соединения (3).

Info title Информация Необходимо указать секретный ключ, который был создан на клиенте. Если подключение со стороны клиента ещё не было настроено, задайте произвольный ключ и запомните его. Данный ключ потребуется указать при настройке подключения со стороны клиента.

Добавление сетевой политики

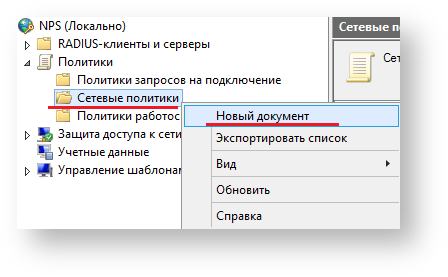

- Запустите "Сервер сетевых политик".

- Раскройте раздел "Политики".

- Нажмите правой кнопкой мыши по разделу "Сетевые политики" и выберете "Новый документ".

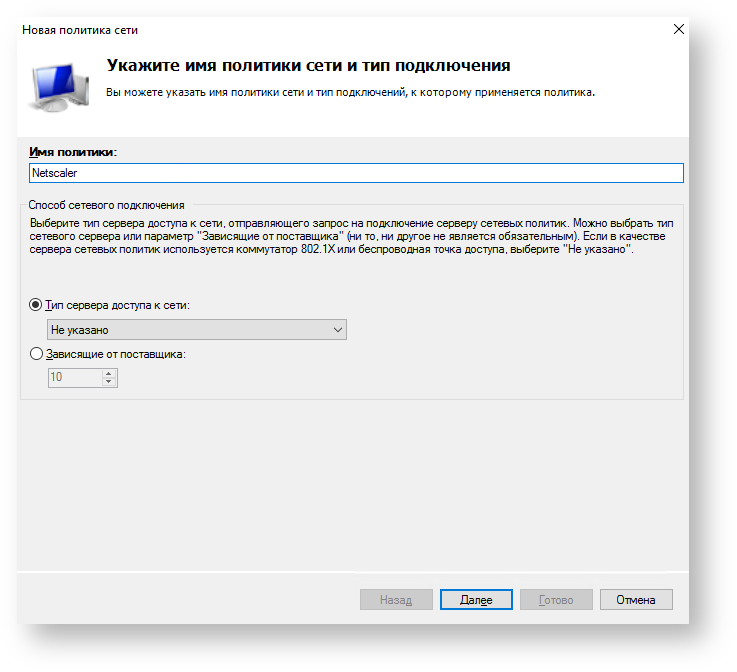

- В поле "Имя политики" укажите произвольное понятное имя для создаваемой политики и нажмите "Далее".

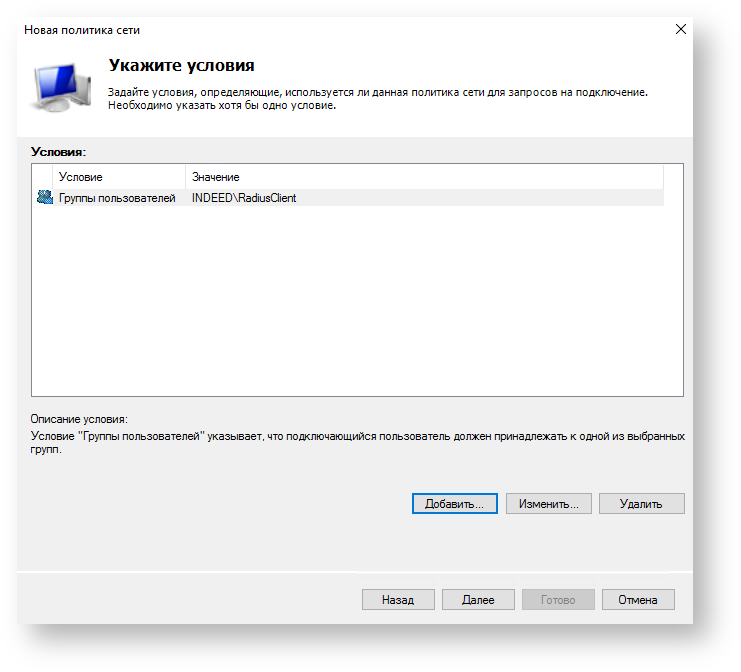

В окне "Укажите условия" добавьте необходимые условия, которые будут проверяться при подключении клиентов. Для добавления нажмите кнопку "Добавить..." и выберете необходимое условие. После добавления условия нажмите "Далее".

Info title Информация В качестве примера будет добавлено условие "Группы пользователей". При добавлении группы, потребуется указать имя группы пользователей из AD.

- В окне "Укажите разрешения доступа" выберете "Доступ разрешен" и нажмите "Далее".

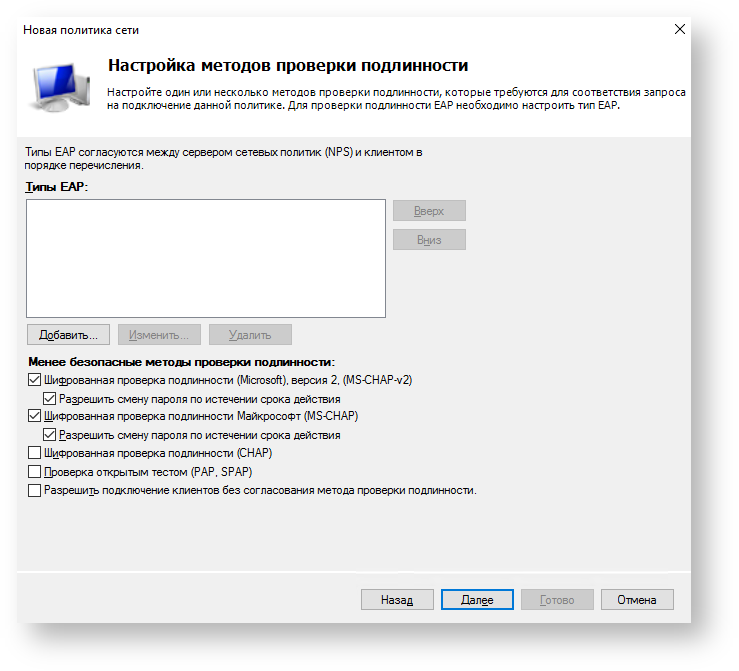

В окне "Настройка методов проверки подлинности" укажите методы проверки подлинности, которые настроены на клиенте, и нажмите "Далее".

Info title Информация Методы проверки подлинности со стороны Radius сервера и клиента должны совпадать, в противном случае возникнет ошибка аутентификация.

- В окнах "Настройка ограничений" и "Настройка параметров" оставьте значения по умолчанию и нажмите "Далее".

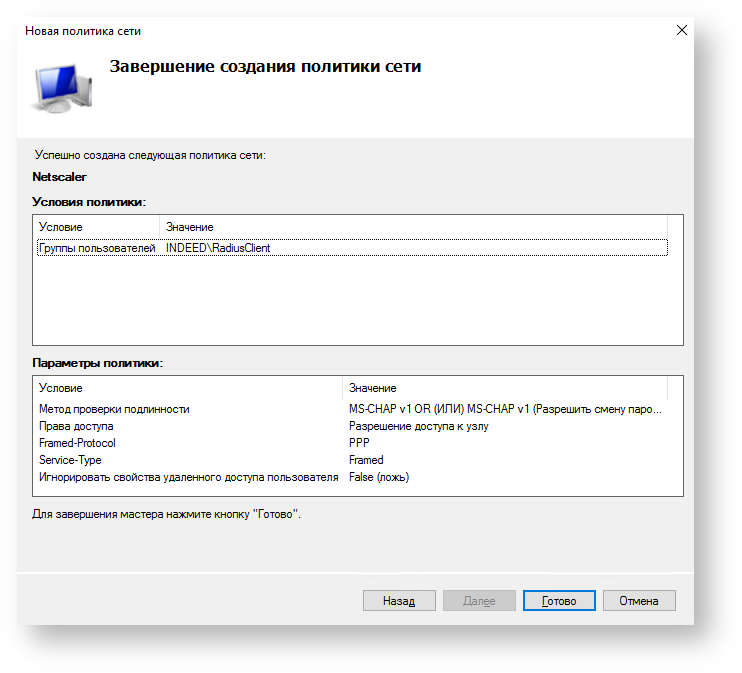

- В окне "Завершение создания политики сети" проверьте данные и нажмите "Готово".

Установка Indeed AM NPS RADIUS Extension

- Выполните установку NPS RADIUS через запуск пакета для установки Indeed AM NPS Radius Extension.

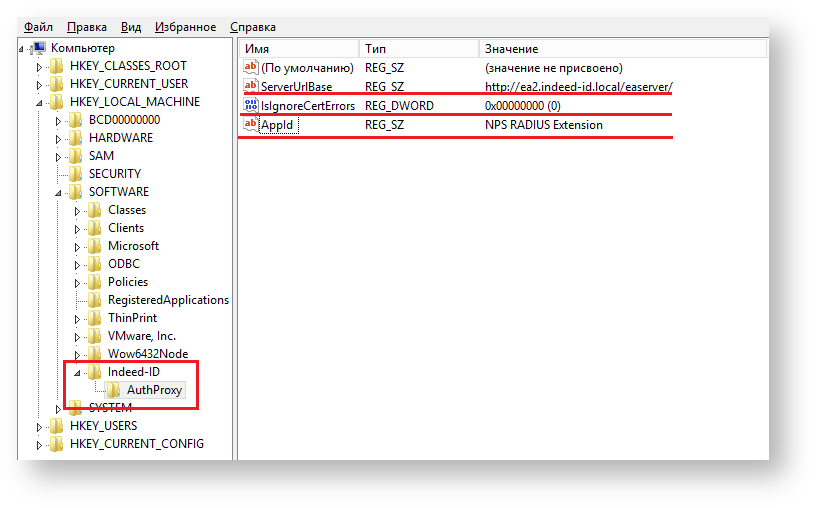

- В разделе HKEY_LOCAL_MACHINE\SOFTWARE\Indeed-ID\AuthProxy. Измените параметры:

- Параметр ServerUrlBase. В значении для параметра укажите адрес вашего сервера Indeed .

Параметр IsIgnoreCertErrors, указать значение 0 или 1.

Info title Информация Данный параметр предназначен для проверки сертификата сервера Indeed, при значении 1 происходит игнорирование ошибок сертификата.

Параметр AppId со значением NPS RADIUS Extension.

Настройка проброса атрибутов Radius

| Note | ||

|---|---|---|

| ||

Данная настройка является опциональной и выполняется только при необходимости проброса атрибутов Radius для клиента. |

| Info | ||

|---|---|---|

| ||

Данная настройка позволяет добавить атрибуты в ответ "Access-Accept", которые указаны в сетевой политике NPS сервера. |

- Откройте "Политику запросов на подключение".

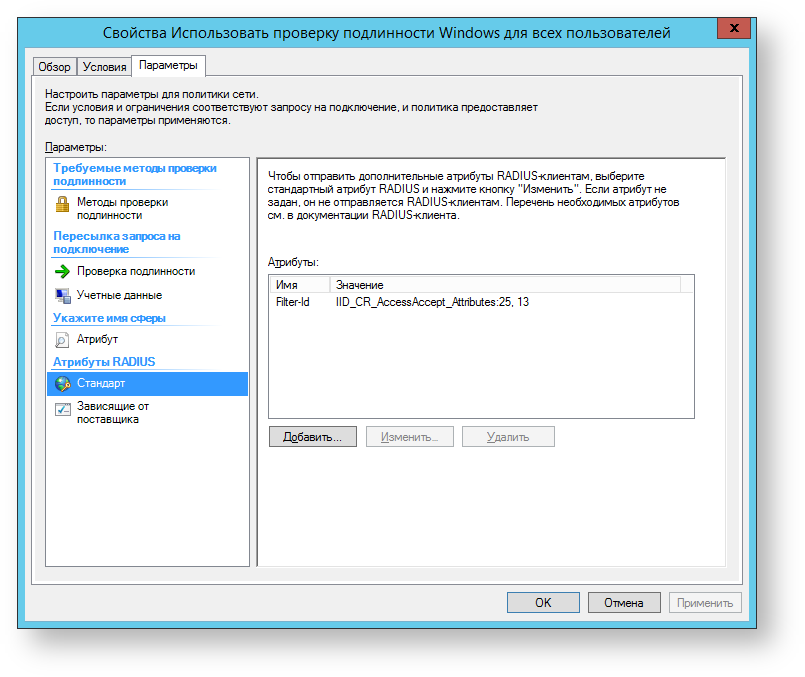

- Выберете имеющуюся или создайте новую политику и откройте вкладку "Параметры".

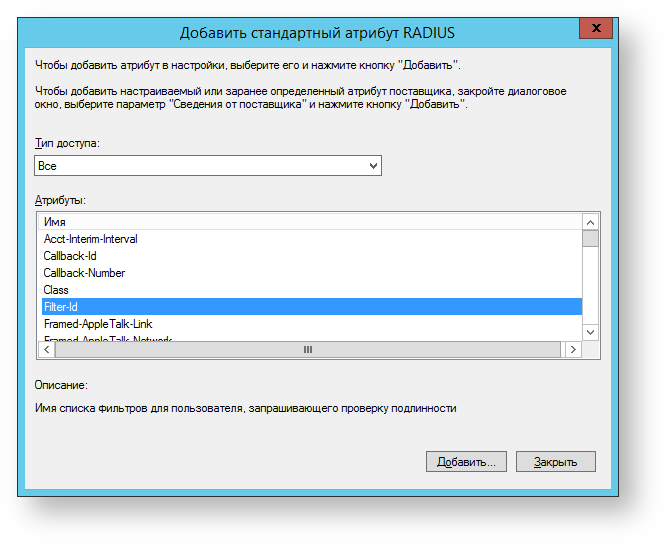

- Выберете параметр "Стандарт" и нажмите "Добавить".

- В окне "Добавить стандартный атрибут Radius" выберете "Filter-Id" и нажмите "Добавить".

В окне "Сведения об атрибуте" нажмите "Добавить". Убедитесь, что параметр "Формат ввода атрибута" - строковый, и введите строку формата: IID_CR_AccessAccept_Attributes:<id требуемого атрибута 1>, <id требуемого атрибута 1>

Info title Информация Если атрибутов несколько, то id атрибутов требуется указывать через запятую.

Code Block title Пример IID_CR_AccessAccept_Attributes:25, 13

- Закройте все окна и нажмите "Применить".

- Перезапустите службу NPS.

Настройка политик

| Note | ||

|---|---|---|

| ||

Перед настройкой групповой политики необходимо добавить в список административных шаблонов шаблоны политик Indeed AM. Файлы шаблонов политик входят в состав дистрибутива и расположены в каталоге Misc. Политики применяется к серверам с развернутой ролью NPS и позволяет выполнить дополнительные настройки. Политики можно настроить как через доменные групповые политики, так и через локальную групповую политику на сервере NPS. |

| Info | ||

|---|---|---|

| ||

Действие политики представляет из себя добавление определенных ключей в реестр, при необходимости значения политик можно добавить в реестр вручную. |

Настройки Challenge\Response

Позволяет задать таймаут сессии при использовании провайдера аутентификации, поддерживающего Challenge\Response.

Image Added

Image Added

Настройка через реестр

- Откройте редактор реестра на сервере NPS.

Откройте раздел "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Indeed-ID\Radius".

Info title Информация При необходимости создайте недостающие разделы реестра.

Создайте параметр типа "DWORD" с именем "SessionLifetimeSec" в качестве значения укажите таймаут сессии в секундах в десятичном формате.

Code Block title Пример collapse true Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Indeed-ID\Radius] "SessionLifetimeSec"=dword:0000001e

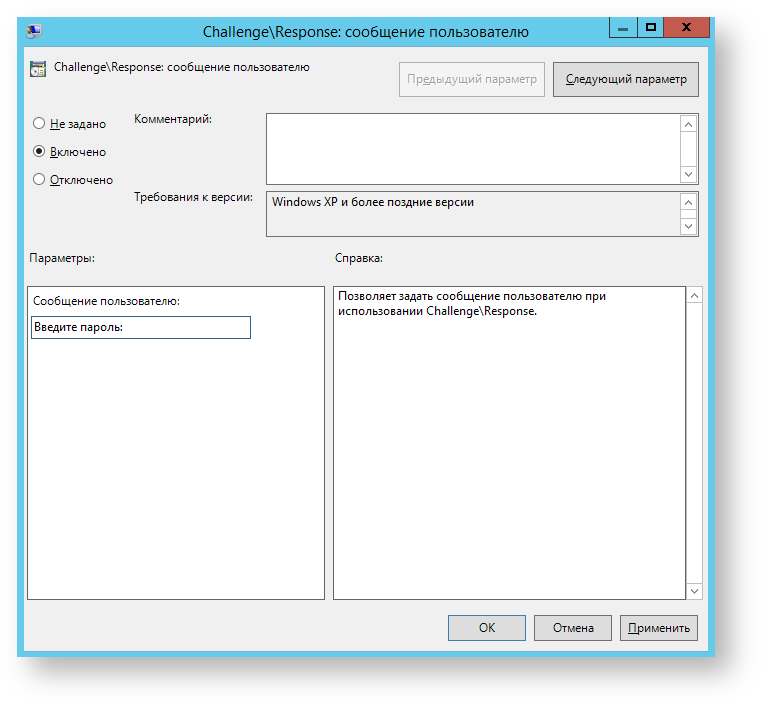

Challenge\Response: сообщение пользователю

Политика позволяет задать сообщение пользователю, которые отображается при запросе второго фактора.

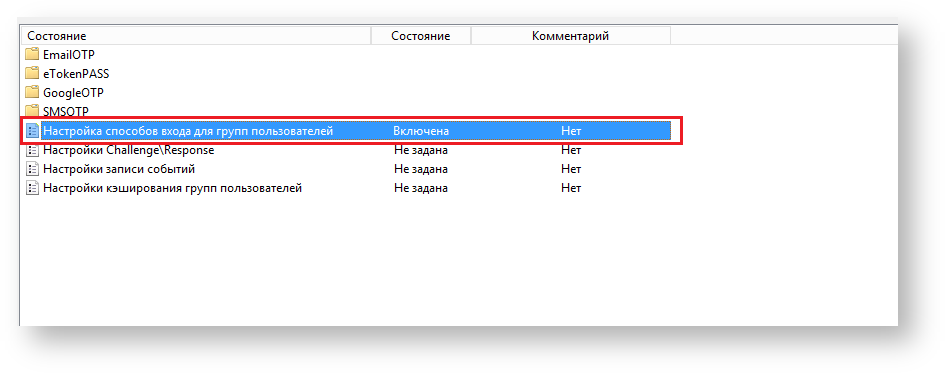

Настройка способов входа для групп пользователей

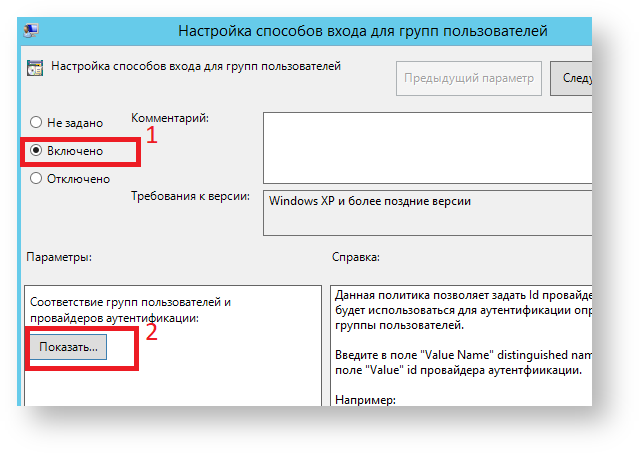

- Открыть для редактирования "Настройка способов входа для групп пользователей".

- Включить (1) данный параметр и открыть редактирование содержимого (2).

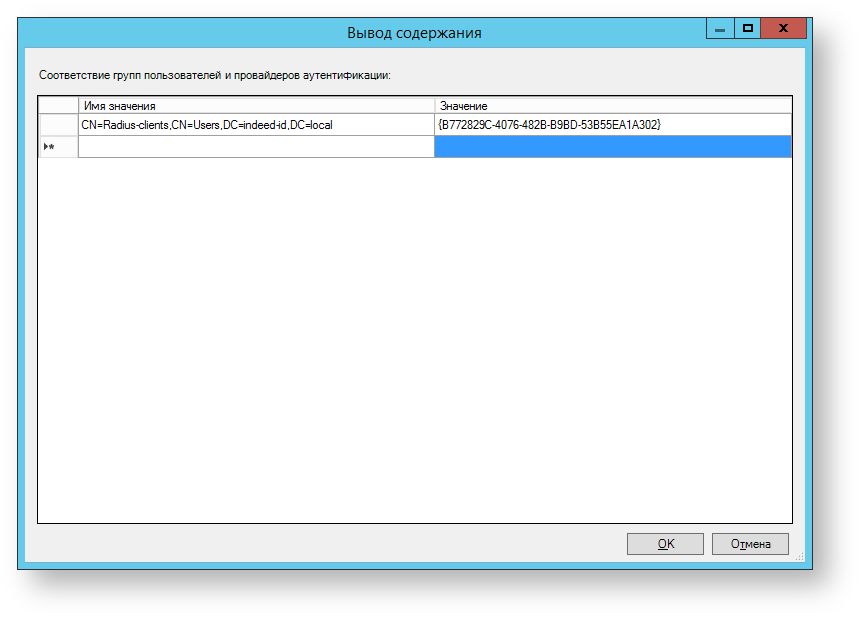

- Добавьте в "Имя значения" значение атрибута "distinguishedName" вашей группы пользователей.

Вставьте в "Значение" ключ используемого провайдера .

Info title Информация Параметр "Значение" может иметь разные ID провайдеров:

{EBB6F3FA-A400-45F4-853A-D517D89AC2A3} - SMS OTP

{3F2C1156-B5AF-4643-BFCB-9816012F3F34} - StorageSms OTP

{093F612B-727E-44E7-9C95-095F07CBB94B} - EMAIL OTP

{B772829C-4076-482B-B9BD-53B55EA1A302} - Software OTP

{631F1011-2DEE-47C5-95D8-75B9CAED7DC7} - HOTP Provider

{CEB3FEAF-86ED-4A5A-BD3F-6A7B6E60CA05} - HTOTP Provider

{DEEF0CB8-AD2F-4B89-964A-B6C7ECA80C68} - AirKeyProvider

{CA4645CC-5896-485E-A6CA-011FCC20DF1D} - Telegram OTP

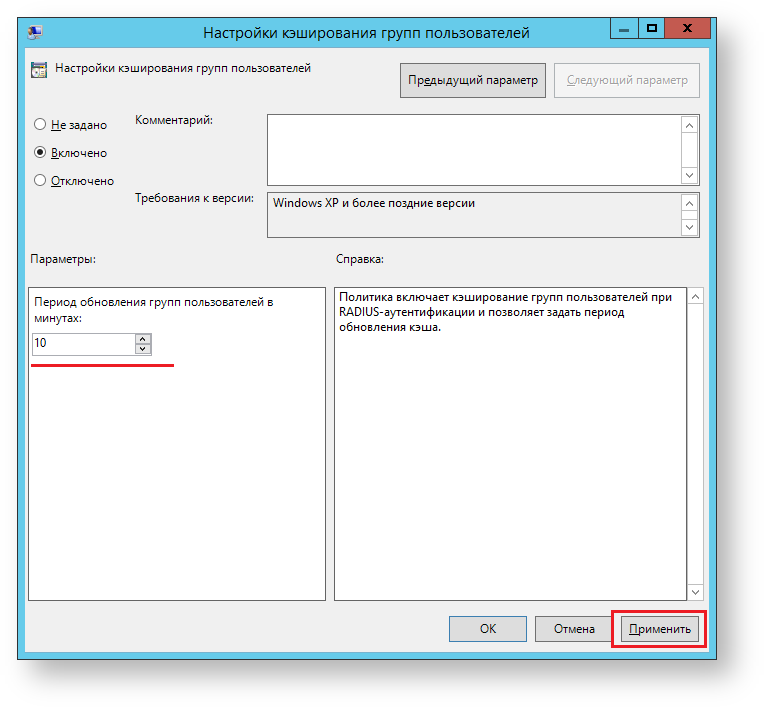

Кэширование групп пользователей

Политика включает кэширование групп пользователей при RADIUS-аутентификации и позволяет задать период обновления кэша.

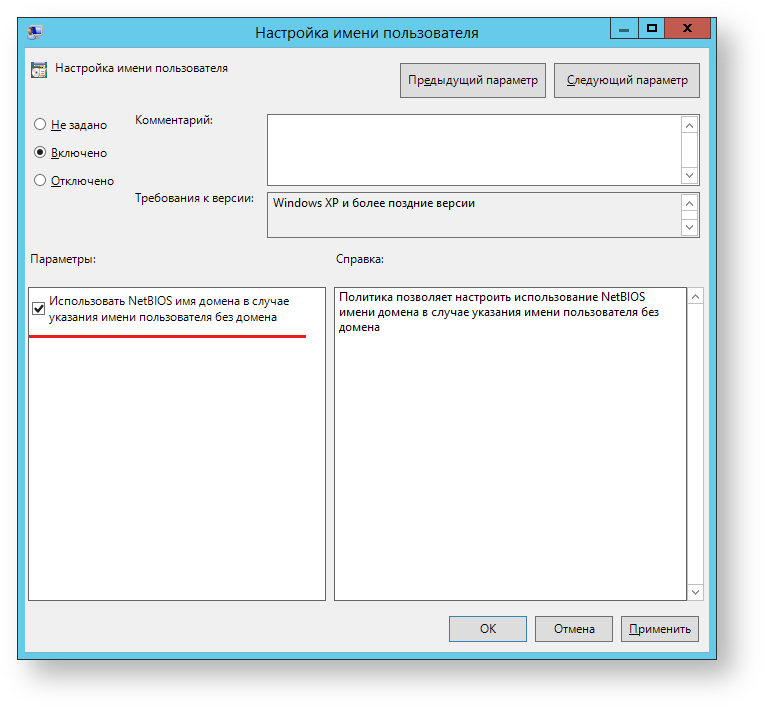

Настройка имени пользователя

Политика позволяет настроить использование NetBIOS имени домена в случае указания имени пользователя без домена. Для включения политики активируйте параметр: "Использовать NetBIOS имя домена в случае указания имени пользователя без домена"

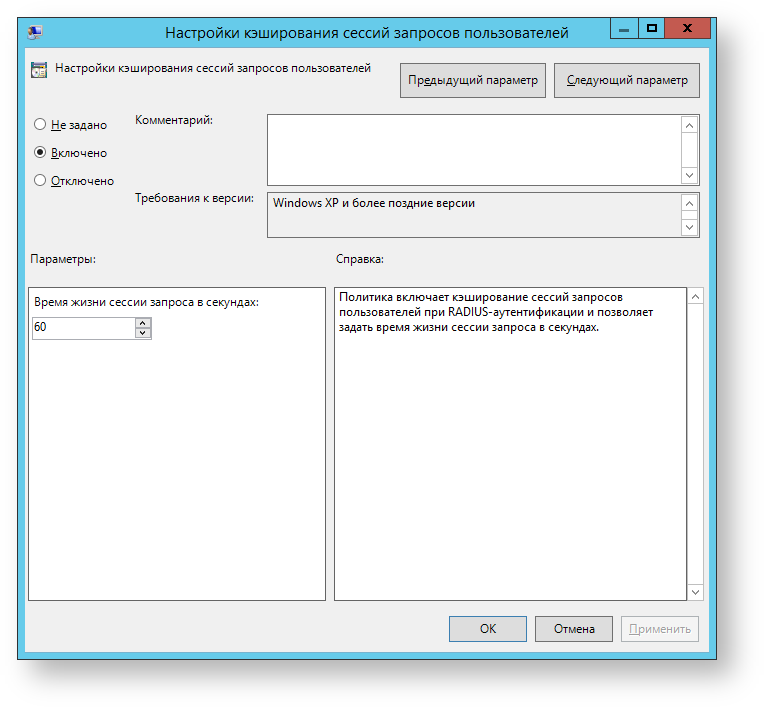

Настройка кэширования сессий запросов пользователей

Политика включает кэширование сессий запросов пользователей при RADIUS-аутентификации и позволяет задать время жизни сессии запроса в секундах.

Примеры внедрения расширения

Настройка Cisco ASA для аутентификации через Indeed NPS RADIUS Extension

Настройка FortiGate VM для двухфакторной аутентификации через Indeed NPS Radius Extension

Установка и настройка аутентификации по ОТР в Citrix Netscaler

Backtotop

| Table of Contents | ||

|---|---|---|

|