- Created by Maksim Kuzmov on Oct 26, 2022

Набор стандартных групповых политик домена Active Directory, рекомендуемых к применению на сервер, выполняющий роль Indeed PAM Gateway, для обеспечения безопасности.

Раздел Computer Configuration -> Policies -> Windows Settings -> Security Settings

(Конфигурация компьютера -> Политики -> Конфигурация Windows -> Параметры безопасности)

Local Policies/User Rights Assignment

(Локальные политики/Назначение прав пользователя)

Политика | Описание | Значения |

Access Credential Manager as a trusted caller | Этот параметр используется диспетчером учетных данных в ходе архивации и восстановления. Эта привилегия не должна предоставляться учетным записям, поскольку она предоставляется только Winlogon. Сохраненные пользователями учетные данные могут быть скомпрометированы, если эта привилегия предоставляется другим субъектам. | Не определено |

Act as part of the operating system | Это право пользователя позволяет процессу олицетворять любого пользователя без проверки подлинности. Процесс, таким образом, может получать доступ к тем же локальным ресурсам, что и пользователь. Процессы, для которых требуется такая привилегия, должны использовать уже содержащую эту привилегию учетную запись LocalSystem, а не отдельную учетную запись пользователя с этой привилегией. Если в организации используются только серверы с операционными системами семейства Windows Server 2003, нет необходимости назначать эту привилегию пользователям. Однако если в организации используются серверы под управлением операционных систем Windows 2000 или Windows NT 4.0, назначение этой привилегии может потребоваться для использования приложений, обменивающихся паролями в обычном текстовом формате. Внимание! Назначение этого права пользователю может представлять угрозу безопасности. Назначайте такие права только доверенным пользователям. | Не определено |

Adjust memory quotas for a process (Настройка квот памяти для процесса) | Эта привилегия определяет, кто может изменять максимальный объем памяти, используемый процессом. Это право пользователя определено в объекте групповой политики (GPO) контроллера домена по умолчанию и в локальной политике безопасности рабочих станций и серверов. Примечание. Эта привилегия полезна при настройке системы, но его использование может нанести вред, например, в случае атак типа "отказ в обслуживании". | NT AUTHORITY\NETWORK SERVICE, NT AUTHORITY\LOCAL SERVICE, BUILTIN\Administrators |

Allow log on locally | Этот параметр определяет пользователей, которые могут входить в систему на компьютере. | BUILTIN\Administrators |

Allow log on through Remote Desktop Services | Этот параметр безопасности определяет, у каких пользователей или групп есть разрешение на вход в систему в качестве клиента служб удаленных рабочих столов. | BUILTIN\Administrators, группа пользователей PAM |

Back up files and directories | Это право пользователя определяет, какие пользователи могут игнорировать разрешения для файлов, каталогов, реестра и других постоянных объектов с целью архивации системы. В частности, это право пользователя подобно предоставлению следующих разрешений пользователю или группе для всех папок и файлов в системе: Обзор папок/Выполнение файлов Внимание! Назначение этого права пользователю может представлять угрозу безопасности. Поскольку невозможно точно знать, что именно пользователь делает с данными - создает архив, крадет или копирует с целью распространения - назначайте это право только доверенным пользователям. | BUILTIN\Administrators |

Bypass traverse checking (Обход перекрестной проверки) | Это право пользователя определяет, какие пользователи могут производить обзор деревьев каталога, даже если у этих пользователей отсутствуют разрешения на каталог. Эта привилегия не позволяет пользователям просматривать содержимое каталога, а позволяет только выполнять обзор. | BUILTIN\Administrators, NT AUTHORITY\Authenticated Users, NT AUTHORITY\LOCAL SERVICE, NT AUTHORITY\NETWORK SERVICE |

Change the system time (Изменение системного времени) | Это право пользователя определяет, какие пользователи и группы могут изменять время и дату внутренних часов компьютера. Пользователи с данным правом могут влиять на вид журналов событий. Если системное время было изменено, записи отслеженных событий отразят новое время, а не действительное время совершения событий. | BUILTIN\Administrators, NT AUTHORITY\LOCAL SERVICE |

Change the time zone (Изменение часового пояса) | Это пользовательское право определяет, какие пользователи и группы могут изменять часовой пояс, используемый компьютером для отображения местного времени, которое представляет собой сумму системного времени компьютера и смещения часового пояса. Само по себе системное время является абсолютным и не изменяется при изменении часового пояса. | BUILTIN\Administrators, NT AUTHORITY\LOCAL SERVICE |

Create a token object (Создание маркерного объекта) | Этот параметр безопасности определяет, какие учетные записи могут быть использованы процессами для создания маркеров, которые затем могут быть использованы для получения доступа к любым локальным ресурсам, если для создания маркера доступа процесс использует внутренний интерфейс (API). Данное право используется операционной системой для внутренних целей. Если нет необходимости, не предоставляйте это право никаким пользователям, группам или процессам кроме пользователя "Локальная система". Внимание! Назначение этого права пользователю может представлять угрозу безопасности. Не назначайте это право пользователю, группе или процессу, которым нежелательно позволять управлять системой. | Не определено |

Create global objects (Создание глобальных объектов) | Этот параметр безопасности определяет, могут ли пользователи создавать глобальные объекты, доступные для всех сеансов. Пользователи по-прежнему могут создавать отдельные объекты для их сеансов, не имея данного права. Создание глобальных объектов может влиять на процессы, выполняемые в сеансах других пользователей, ведя к ошибкам приложений и повреждению данных. Внимание! Назначение этого права пользователя может представлять угрозу безопасности. Назначайте его только доверенным пользователям. | BUILTIN\Administrators, NT AUTHORITY\SERVICE |

Create permanent shared objects (Создание постоянных общих объектов) | Это право пользователя определяет, какие учетные записи могут использоваться процессами для создания объекта каталога при помощи диспетчера объектов. Это право пользователя используется внутри операционной системы и полезно для компонентов в режиме ядра, расширяющих пространство имен объекта. Поскольку это право уже назначено компонентам, выполняющимся в режиме ядра, его не нужно специально назначать. | Не определено |

Create symbolic links (Создание символических ссылок) | Эта привилегия определяет для пользователя возможность создавать символьные ссылки с компьютера, на который он вошел. Внимание! Эту привилегию следует предоставлять только доверенным пользователям. Символические ссылки могут обнажить уязвимые места в приложениях, которые не рассчитаны на их обработку. | BUILTIN\Administrators |

Debug programs (Отладка программ) | Это право пользователя определяет, какие пользователи могут подключать отладчик к любому процессу или ядру. Это право не нужно назначать разработчикам, выполняющим отладку собственных приложений. Оно потребуется разработчикам для отладки новых системных компонентов. Это право пользователя обеспечивает полный доступ к важным компонентам операционной системы. Внимание! Назначение этого права пользователя может представлять угрозу безопасности. Назначайте его только доверенным пользователям. | BUILTIN\Administrators |

Deny access to this computer from the network (Отказать в доступе к этому компьютеру из сети) | Этот параметр безопасности определяет, каким пользователям будет отказано в доступе к компьютеру из сети. Этот параметр заменяет параметр политики "Разрешить доступ к компьютеру из сети", если к учетной записи пользователя применяются обе политики. | BUILTIN\Guests |

Deny log on as a batch job (Отказать во входе в качестве пакетного задания) | Этот параметр безопасности определяет, каким учетным записям будет отказано во входе в систему в виде пакетного задания. Данный параметр замещает параметр "Разрешить вход в систему как пакетному заданию", если к учетной записи пользователя применяются оба параметра. | BUILTIN\Guests |

Deny log on as a service (Отказать во входе в качестве службы) | Этот параметр безопасности определяет, каким учетным записям служб будет отказано в регистрации процесса как службы. Этот параметр политики заменяет параметр "Разрешить вход в систему как службе", если к учетной записи применяются об политики. Примечание. Этот параметр безопасности не применяется к учетным записям "Система", "Локальная служба" или "Сетевая служба". | BUILTIN\Guests |

Deny log on locally (Запретить локальный вход) | Этот параметр безопасности определяет, каким пользователям будет отказано во входе в систему. Этот параметр политики заменяет параметр "Разрешить локальный вход в систему", если к учетной записи применяются обе политики. Внимание! Если этот параметр безопасности применяется к группе "Все", никто не сможет войти в систему локально. | BUILTIN\Guests |

Deny log on through Terminal Services (Запретить вход в систему через службу удаленных рабочих столов) | Этот параметр безопасности определяет, каким пользователям и группам будет запрещено входить в систему как клиенту служб удаленных рабочих столов. | BUILTIN\Guests |

Enable computer and user accounts to be trusted for delegation (Разрешение доверия к учетным записям компьютеров и пользователей при делегировании) | Этот параметр безопасности определяет, какие пользователи могут устанавливать параметр "Делегирование разрешено" для пользователя или объекта-компьютера. Пользователь или объект, получившие эту привилегию, должны иметь доступ на запись к управляющим флагам учетной записи пользователя или объекта-компьютера. Серверный процесс, выполняемый на компьютере (или в пользовательском контексте), которому разрешено делегирование, может получить доступ к ресурсам другого компьютера, используя делегированные учетные данные клиента, пока в учетной записи клиента не будет установлен управляющий флаг "Учетная запись не может быть делегирована". Это право пользователя определено в объекте групповой политики (GPO) контроллера домена по умолчанию и в локальной политике безопасности рабочих станций и серверов. Внимание! Неправильное применение этого права пользователя или параметра "Делегирование разрешено" может сделать сеть уязвимой к изощренным атакам с помощью вредоносных программ типа "Троянский конь", которые имитируют входящих клиентов и используют их учетные данные для получения доступа к сетевым ресурсам. | BUILTIN\Administrators |

Force shutdown from a remote system (Принудительное удаленное завершение работы) | Этот параметр безопасности определяет, каким пользователям разрешено удаленное завершение работы компьютера. Неправильное применение этого права пользователя может стать причиной отказа в обслуживании. Это право пользователя определено в объекте групповой политики (GPO) контроллеров домена по умолчанию и в локальной политике безопасности рабочих станций и серверов. | BUILTIN\Administrators |

Generate security audits (Создание аудитов безопасности) | Этот параметр безопасности определяет, какие учетные записи могут быть использованы процессом для добавления записей в журнал безопасности. Журнал безопасности используется для отслеживания несанкционированного доступа в систему. Неправильное применение этого права пользователя может стать причиной формирования множества событий аудита, которые могут скрыть свидетельства атаки или вызвать отказ в обслуживании, если включен параметр безопасности "Аудит: немедленно завершить работу системы при невозможности протоколирования аудита безопасности". Дополнительные сведения см. в разделе "Аудит: немедленно завершить работу системы при невозможности протоколирования аудита безопасности" | NT AUTHORITY\LOCAL SERVICE, NT AUTHORITY\NETWORK SERVICE |

Impersonate a client after authentication (Имитация клиента после проверки подлинности) | Выдача пользователю этой привилегии позволяет программам, выполняемым от имени этого пользователя, олицетворять клиента. Требование этого права для подобного олицетворения не позволяет неавторизованному пользователю убедить клиента подключиться (например, через вызов удаленной процедуры (RPC) или именованные каналы) к созданной им службе, а затем олицетворить клиента, что даст возможность повысить его полномочия до административного или системного уровня. Внимание! Назначение этого права пользователю может представлять угрозу безопасности. Назначайте такие права только доверенным пользователям. Примечание. По умолчанию к токенам доступа служб, запущенных диспетчером управления службами, добавляется встроенная группа "Служба". Встроенная группа "Служба" также добавляется к токенам доступа COM-серверов, запущенных COM-инфраструктурой и настроенных на выполнение под определенной учетной записью. Поэтому данные службы получают это пользовательское право при запуске. Кроме того, пользователь может олицетворять токен доступа и при выполнении любого из следующих условий. Олицетворяемый токен доступа назначен данному пользователю. Дополнительные сведения можно найти поиском Внимание! Включение этого параметра может привести к потере привилегии "Олицетворять" программами, имеющим эту привилегию, и заблокировать их выполнение. | BUILTIN\Administrators, NT AUTHORITY\SERVICE |

Increase scheduling priority (Увеличение приоритета выполнения) | Этот параметр безопасности определяет, какие учетные записи могут использовать процесс, имеющий право доступа "Запись свойства" для другого процесса, для повышения приоритета выполнения, назначенного другому процессу. Пользователь, имеющий данную привилегию, может изменять приоритет выполнения процесса через пользовательский интерфейс диспетчера задач. | BUILTIN\Administrators |

Load and unload device drivers (Загрузка и выгрузка драйверов устройств) | Это право пользователя определяет, какие пользователи могут динамически загружать и выгружать драйверы устройств или другой код в режиме ядра. Это право пользователя не применяется к драйверам устройств Plug and Play. Не рекомендуется назначать эту привилегию другим пользователям. Внимание! Назначение этого права пользователю может представлять угрозу безопасности. Не назначайте это право пользователю, группе или процессу, которым нежелательно позволять управлять системой. | BUILTIN\Administrators |

Lock pages in memory (Блокировка страниц в памяти) | Этот параметр безопасности определяет, какие учетные записи могут использовать процессы для сохранения данных в физической памяти для предотвращения сброса этих данных в виртуальную память на диске. Применение этой привилегии может существенно повлиять на производительность системы, снижая объем доступной оперативной памяти (RAM). | Не определено |

Log on as a batch job (Вход в качестве пакетного задания) | Этот параметр безопасности позволяет пользователю входить в систему при помощи средства, использующего очередь пакетных заданий, и предоставляется только для совместимости с предыдущими версиями Windows. Например, если пользователь передает задание при помощи планировщика заданий, последний регистрирует этого пользователя в системе как пользователя с пакетным входом, а не как интерактивного пользователя. | BUILTIN\Administrators |

Manage auditing and security log (Управлять аудитом и журналом безопасности) | Этот параметр безопасности определяет, какие пользователи могут указывать параметры аудита доступа к объектам для отдельных ресурсов, таких как файлы, объекты Active Directory и разделы реестра. Данный параметр безопасности не разрешает пользователю включить аудит доступа к файлам и объектам в целом. Для включения такого аудита нужно настроить параметр доступа к объекту "Аудит" в пути "Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Политики аудита". События аудита можно просмотреть в журнале безопасности средства просмотра событий. Пользователь с данной привилегией может также просматривать и очищать журнал безопасности. | BUILTIN\Administrators |

Modify an object label (Изменение метки объекта) | Эта привилегия определяет, каким учетным записям пользователей разрешается изменять метки целостности объектов, таких как файлы, разделы реестра или процессы, владельцами которых являются другие пользователи. Процессы, выполняющиеся под учетной записью пользователя, без этой привилегии могут понижать уровень метки объекта, владельцем которого является данный пользователь. | Не определено |

Modify firmware environment values (Изменение параметров среды изготовителя) | Этот параметр безопасности определяет, кто может изменять значения параметров аппаратной среды. Переменные аппаратной среды - это параметры, сохраняемые в энергонезависимой памяти компьютеров, архитектура которых отлична от x86. Действие параметра зависит от процессора. На компьютерах архитектуры x86 единственное значение аппаратной среды, которое можно изменить назначением данного права пользователя, - это параметр "Последняя удачная конфигурация", который должен изменяться только системой. Примечание. Этот параметр безопасности не влияет на пользователей, которые могут изменять системные и пользовательские переменные среды, отображаемые на вкладке "Дополнительно" диалогового окна свойств системы. Сведения о том, как изменять эти переменные, см. в разделе "Добавление или изменение значения переменных среды". | BUILTIN\Administrators |

Perform volume maintenance tasks (Выполнение задач по обслуживанию томов) | Этот параметр безопасности определяет пользователей и группы, которые могут выполнять задачи по обслуживанию томов, например, удаленную дефрагментацию. При назначении этого права пользователя следует соблюдать осторожность. Пользователи, имеющие данное право, могут просматривать диски и добавлять файлы в память, занятую другими данными. После открытия дополнительных файлов пользователь может читать изменять запрошенные данные. | BUILTIN\Administrators |

Profile single process (Профилирование одного процесса) | Этот параметр безопасности определяет пользователей, которые могут использовать средства мониторинга производительности для отслеживания производительности несистемных процессов. | BUILTIN\Administrators |

Profile system performance (Профилирование производительности системы) | Этот параметр безопасности определяет пользователей, которые могут использовать средства мониторинга производительности для отслеживания производительности системных процессов. | BUILTIN\Administrators |

Replace a process level token (Замена маркеров уровня процесса) | Этот параметр безопасности определяет учетные записи пользователей, которые могут вызывать процедуру API-интерфейса CreateProcessAsUser() для того, чтобы одна служба могла запускать другую. Планировщик заданий - это пример процесса, использующего данное право пользователя. Сведения о планировщике заданий см. в обзоре "Планировщик заданий". | NT AUTHORITY\LOCAL SERVICE, NT AUTHORITY\NETWORK SERVICE |

Restore files and directories (Восстановление файлов и каталогов) | Этот параметр безопасности определяет пользователей, которые могут обойти разрешения на файлы, каталоги, реестр и другие постоянные объекты при восстановлении архивных копий файлов и каталогов, а также пользователей, которые могут назначить любого действительного субъекта безопасности владельцем объекта. В частности, это право пользователя подобно предоставлению следующих разрешений пользователю или группе для всех папок и файлов в системе: Обзор папок/Выполнение файлов Внимание! Назначение этого права пользователя может представлять угрозу безопасности. Так как оно дает возможность перезаписывать параметры реестра, скрывать данные и получать во владение системные объекты, назначать его следует только доверенным пользователям. | BUILTIN\Administrators |

Shut down the system (Завершение работы системы) | Этот параметр безопасности определяет пользователей, которые после локального входа в систему могут завершить работу операционной системы при помощи команды "Завершить работу". Неправильное применение этого права пользователя может стать причиной отказа в обслуживании. | BUILTIN\Administrators |

Take ownership of files or other objects (Смена владельцев файлов и других объектов) | Этот параметр безопасности определяет пользователей, которые могут стать владельцем любого защищаемого объекта системы, в том числе: объектов Active Directory, файлов и папок, принтеров, разделов реестра, процессов и потоков. Внимание! Назначение этого права пользователя может представлять угрозу безопасности. Так как объекты полностью контролируются их владельцами, назначать данное право следует только доверенным пользователям. | BUILTIN\Administrators |

Local Policies/Security Options

Локальные политики/Параметры безопасности

Accounts (Учетные записи)

Политика | Описание | Значение |

Accounts: Administrator account status | Этот параметр безопасности определяет, включена или отключена учетная запись локального администратора. Примечания При несоответствии пароля текущего администратора требованиям к паролю повторно включить учетную запись администратора, если ранее она была отключена, будет нельзя. В этом случае, пароль учетной записи администратора должен быть сброшен другим членом группы администраторов. Сведения о том, как сбросить пароль, см. в разделе "Сброс пароля". При перезагрузке в безопасном режиме отключенную учетную запись администратора можно включить только в том случае, если компьютер не присоединен к домену и отсутствуют другие активные учетные записи локального администратора. Если компьютер присоединен к домену, отключенная учетная запись администратора не может быть включена. | Enabled |

Accounts: Guest account status | Этот параметр безопасности определяет, включена или отключена учетная запись гостя. Примечание. Если учетная запись гостя отключена, а для параметра безопасности "Сетевой доступ: модель общего доступа и безопасности для локальных учетных записей" установлено значение "Только гости", попытки входа в сеть, выполняемые, например, сервером сетей Майкрософт (служба SMB), завершатся неудачно. | Disabled |

Accounts: Limit local account use of blank passwords to console logon only | Этот параметр безопасности определяет, могут ли локальные учетные записи, не защищенные паролем, использоваться для входа в систему из местоположений, отличных от физической консоли компьютера. Если параметр включен, то для локальных учетных записей, не защищенных паролем, вход в систему возможен только с клавиатуры компьютера. Внимание! К компьютерам, находящимся в физически незащищенных местах, всегда должны принудительно применяться параметры надежных паролей для всех локальных учетных записей пользователей. В противном случае любой пользователь, имеющий физический доступ к компьютеру, может войти в систему при помощи пользовательской учетной записи, не имеющей пароля. Это особенно важно для портативных компьютеров. Примечания Данный параметр не оказывает влияния, если при входе в систему используются учетные записи домена. Приложения, использующие удаленный интерактивный вход в систему, могут обойти этот параметр. | Enabled |

Audit (Аудит)

Политика | Описание | Значение |

Audit: Audit the use of Backup and Restore privilege | Этот параметр безопасности определяет, будет ли выполняться аудит использования всех привилегий пользователя, в том числе на архивацию и восстановление, если действует политика "Выполнять аудит использования привилегий". Если эта политика действует, включение данного параметра создает событие аудита для каждого файла, с которым выполняются операции архивации или восстановления. Если эта политика отключена, аудит использования привилегии на архивацию и восстановление не выполняется даже при включенном параметре "Выполнять аудит использования привилегий". Примечание. В версиях Windows, предшествующих Vista, изменения в результате настройки этого параметра безопасности вступят в силу только после перезагрузки Windows. Включение этого параметра может вызвать очень много событий (иногда несколько сот в секунду) во время архивации. | Enabled |

Devices (Устройства)

Политика | Описание | Значение |

Devices: Allowed to format and eject removable media | Этот параметр безопасности определяет, кому разрешено форматирование и извлечение съемных NTFS-носителей. | Administrators |

Devices: Prevent users from installing printer drivers | Чтобы локальный компьютер мог использовать общий принтер, на нем должен быть установлен драйвер этого общего принтера. Этот параметр безопасности определяет, кому разрешено устанавливать драйвер принтера при добавлении общего принтера. Если этот параметр включен, при добавлении общего принтера драйвер принтера могут устанавливать только администраторы. Если параметр отключен, устанавливать драйвер принтера при добавлении общего принтера может любой пользователь. Примечания Этот параметр не влияет на возможность добавления локального принтера. Параметр не затрагивает администраторов. | Enabled |

Devices: Restrict CD-ROM access to locally logged-on user only | Этот параметр безопасности определяет, будет ли дисковод компакт-дисков доступен одновременно и локальным, и удаленным пользователям. Если данный параметр включен, доступ к компакт-дискам разрешен только пользователям, вошедшим в систему интерактивно. Если данный параметр включен, но никто не вошел в систему интерактивно, дисковод компакт-дисков будет доступен через сеть. | Enabled |

Devices: Restrict floppy access to locally logged-on user only | Этот параметр безопасности определяет, будет ли съемный дисковод гибких дисков доступен одновременно и локальным, и удаленным пользователям. Если данный параметр включен, доступ к съемным дисководам гибких дисков разрешен только пользователям, вошедшим в систему интерактивно. Если данный параметр включен, но никто не вошел в систему интерактивно, дисковод гибких дисков будет доступен через сеть. | Enabled |

Interactive Logon (Интерактивный вход в систему)

Политика | Описание | Значение |

Interactive logon: Do not display last user name | Этот параметр безопасности определяет, будет ли на экране входа в Windows отображаться имя последнего пользователя, выполнившего вход на этом компьютере. | Enabled |

Interactive logon: Do not require CTRL+ALT+DEL | Этот параметр безопасности определяет, требуется ли нажатие клавиш CTRL+ALT+DEL перед входом в систему. Если эта политика включена, нажатие клавиш CTRL+ALT+DEL перед входом в систему не требуется. Отсутствие необходимости нажимать клавиши CTRL+ALT+DEL перед входом в систему делает пользователей уязвимыми для атак с попыткой перехвата паролей. Обязательное нажатие клавиш CTRL+ALT+DEL перед входом в систему гарантирует передачу данных по доверенному каналу при вводе паролей пользователями. Если эта политика отключена, нажатие клавиш CTRL+ALT+DEL обязательно для любого пользователя перед входом в Windows. | Disabled |

Interactive logon: Number of previous logons to cache (in case domain controller is not available) | Сведения о входе в систему каждого уникального пользователя кэшируются локально, чтобы обеспечить возможность входа в систему в случае отсутствия доступа к контроллеру домена во время последующих попыток входа. Хранятся кэшированные сведения о входе в систему из предыдущего сеанса. Если доступ к контроллеру домена отсутствует, а сведения о входе в систему для данного пользователя не кэшированы, выводится сообщение: В настоящее время нет доступных серверов входа для обслуживания запроса входа в систему. В этом параметре политики значение 0 отключает кэширование входа в систему. При любом значении выше 50 кэшируется только 50 попыток входа в систему. Windows поддерживает не более 50 записей кэша, при этом число потребляемых записей на пользователя зависит от учетных данных. Например, в системе Windows может быть кэшировано до 50 уникальных учетных записей пользователя с паролями, но не более 25 учетных записей пользователя со смарт-картой, так как сохраняются сведения как о пароле, так и о смарт-карте. При повторном входе в систему пользователя с кэшированными сведениями о входе сведения данного пользователя в кэше заменяются. | 0 logons |

Interactive logon: Require Domain Controller authentication to unlock workstation | Для разблокировки блокированного компьютера необходимо предоставить данные входа. Для учетных записей доменов этот параметр безопасности определяет, необходимо ли установить связь с контроллером домена для разблокировки компьютера. Если этот параметр отключен, пользователь может разблокировать компьютер с помощью кэшированных учетных данных. Если этот параметр включен, используемая для разблокировки компьютера учетная запись домена должна быть проверена контроллером домена на подлинность. | Enabled |

Microsoft Network Client (Клиент сети Microsoft)

Политика | Описание | Значение |

Microsoft network client: Send unencrypted password to third-party SMB servers | Если этот параметр безопасности включен, перенаправителю блока сообщений сервера (SMB) разрешено отправлять пароли открытым текстом на серверы SMB, не принадлежащие Майкрософт, которые не поддерживают шифрование паролей во время проверки подлинности. Отправка незашифрованных паролей представляет риск для безопасности. | Disabled |

Network Access (Доступ к сети/Сетевой доступ)

Политика | Описание | Значение |

Network access: Allow anonymous SID/Name translation | Этот параметр политики определяет, может ли анонимный пользователь запрашивать атрибуты идентификатора безопасности (SID) другого пользователя. Если эта политика включена, то анонимный пользователь может запросить идентификатор безопасности любого другого пользователя. Например, анонимный пользователь, знающий идентификатор безопасности администратора, может подключиться к компьютеру, на котором включена эта политика, и получить имя администратора. Данный параметр влияет как на преобразование идентификатора безопасности в имя, так и на обратное преобразование (имя в идентификатор безопасности). Если этот параметр политики отключен, анонимный пользователь не может запрашивать идентификатор безопасности другого пользователя. | Disabled |

Network access: Do not allow anonymous enumeration of SAM accounts | Этот параметр безопасности определяет, какие дополнительные разрешения будут даны анонимным подключениям к этому компьютеру. Windows разрешает анонимным пользователям совершать определенные действия, такие как перечисление имен учетных записей домена и общих сетевых ресурсов. Это удобно, например, когда администратору требуется предоставить доступ пользователям в доверенном домене, не поддерживающем взаимное доверие. Этот параметр безопасности позволяет накладывать дополнительные ограничения на анонимные подключения. Включен: не разрешать перечисление учетных записей SAM. Этот параметр заменяет параметр "Все" на параметр "Прошедшие проверку" в разрешениях безопасности для ресурсов. | Enabled |

Network access: Do not allow anonymous enumeration of SAM accounts and shares | Этот параметр безопасности определяет, разрешено ли перечисление учетных записей SAM и общих ресурсов анонимными пользователями. Windows разрешает анонимным пользователям совершать некоторые действия (например, перечисление имен учетных записей домена и общих папок). Это удобно в случае, если администратор хочет предоставить доступ пользователям в доверенном домене, не поддерживающем взаимное доверие. Чтобы запретить перечисление учетных записей SAM и общих ресурсов анонимными пользователями, включите этот параметр. | Enabled |

Network access: Do not allow storage of passwords and credentials for network authentication | Этот параметр безопасности определяет, сохраняются ли диспетчером учетных данных пароли и учетные данные при проверке подлинности доменом (для последующего использования). Если данный параметр включен, то сохранение паролей и учетных данных диспетчером учетных данных на данном компьютере не производится. Если данный параметр политики выключен или значение для него не задано, то диспетчер учетных данных будет сохранять пароли и учетные данные на этом компьютере (для использования в будущем при проверке подлинности доменом). Примечание. Изменения в конфигурации этого параметра безопасности вступят в силу только после перезагрузки Windows. | Enabled |

Network access: Let Everyone permissions apply to anonymous users | Этот параметр безопасности определяет, какие дополнительные разрешения будут даны анонимным подключениям к компьютеру. Windows разрешает анонимным пользователям совершать некоторые действия (например, перечисление имен учетных записей домена и общих папок). Это удобно в случае, если администратор хочет предоставить доступ пользователям в доверенном домене, не поддерживающем взаимное доверие. По умолчанию идентификатор безопасности "Для всех" удаляется из токена, созданного для анонимных соединений. Таким образом, разрешения группы "Для всех" не затрагивают анонимных пользователей. Если этот параметр установлен, анонимные пользователи имеют доступ только к тем ресурсам, доступ к которым им разрешен явным образом. Если этот параметр включен, идентификатор безопасности "Для всех" добавляется к токену, созданному для анонимных соединений. В этом случае анонимные пользователи имеют доступ к любому ресурсу, разрешенному для группы "Для всех". | Disabled |

Network access: Named Pipes that can be accessed anonymously | Этот параметр безопасности определяет, какие сеансы связи (каналы) будут иметь атрибуты и разрешения, дающие право анонимного доступа. | Не определено |

Network access: Remotely accessible registry paths | Этот параметр безопасности определяет, какие пути реестра могут быть доступны через сеть вне зависимости от пользователей или групп пользователей, указанных в списке управления доступом (ACL) раздела реестра winreg. | Не определено |

Network access: Remotely accessible registry paths and sub-paths | Этот параметр безопасности определяет, какие пути и вложенные пути реестра могут быть доступны через сеть вне зависимости от пользователей или групп пользователей, указанных в списке управления доступом (ACL) раздела реестра winreg. | Не определено |

Network access: Restrict anonymous access to Named Pipes and Shares | Если этот параметр безопасности включен, он ограничивает анонимный доступ к общим ресурсам и именованным каналам в соответствии со значениями следующих параметров: Сетевой доступ: разрешать анонимный доступ к именованным каналам | Enabled |

Network access: Shares that can be accessed anonymously | Этот параметр безопасности определяет, к каким общим ресурсам могут получать доступ анонимные пользователи. | Не определено |

Network access: Sharing and security model for local accounts | Этот параметр безопасности определяет, каким образом проверяется подлинность при входе в сеть с использованием локальных учетных записей. Если данный параметр имеет значение "Обычная", при входе в сеть с учетными данными локальной учетной записи выполняется проверка подлинности по этим учетным данным. Обычная модель позволяет более гибко управлять доступом к ресурсам. С ее помощью можно предоставить разным пользователям разные типы доступа к одному и тому же ресурсу. По умолчанию на компьютерах домена: Обычная. Внимание! Если используется гостевая модель, любой пользователь, имеющий доступ к компьютеру по сети (включая анонимных пользователей Интернета), может получить доступ к общим ресурсам. Для защиты компьютера от несанкционированного доступа необходимо использовать брандмауэр Windows или другую аналогичную программу. Кроме того, при использовании обычной модели локальные учетные записи должны быть защищены паролем, чтобы их невозможно было использовать для доступа к общим ресурсам системы. Примечание Этот параметр не влияет на операции интерактивного входа в систему, которые выполняются удаленно с помощью таких служб, как Telnet или служб удаленных рабочих столов. | Classic - local users authenticate as themselves |

Network Security (Сетевая безопасность)

Политика | Описание | Значение |

| Network security: Do not store LAN Manager hash value on next password change (Сетевая безопасность: не хранить хэш-значения LAN Manager при следующей смене пароля) | Этот параметр безопасности определяет, нужно ли при следующей смене пароля сохранять хэш-значение диспетчера LAN (LM) для нового пароля. Хэш LM является относительно слабым и уязвимым для атак по сравнению с более криптостойким хэшем Windows NT. Поскольку хэш LM хранится в базе данных безопасности на локальном компьютере, в случае атаки на базу данных безопасности пароли могут быть расшифрованы. | Enabled (Включен) |

| Network security: Force logoff when logon hours expire (Сетевая безопасность: Принудительный вывод из сеанса по истечении допустимых часов работы) | Этот параметр безопасности определяет, будут ли отключаться пользователи при подключении к локальному компьютеру вне времени входа, заданного для их учетной записи. Этот параметр влияет на компонент блока сообщений сервера (SMB). Если эта политика включена, после истечения времени входа клиента сеансы клиента с сервером SMB принудительно разрываются. Если эта политика отключена, после истечения времени входа клиента его сеанс сохраняется. Примечание. Этот параметр безопасности применяется так же, как политика учетной записи. Для учетных записей домена может существовать только одна политика учетных записей. Политика учетной записи должна быть определена в политике домена по умолчанию; она применяется контроллерами данного домена. Контроллер домена всегда получает политику учетной записи из объекта групповой политики (GPO) политики домена по умолчанию, даже если существует другая политика учетной записи, которая применяется к подразделению, содержащему этот контроллер домена. По умолчанию рабочие станции и серверы, входящие в домен, получают ту же политику учетной записи для своих локальных учетных записей. Однако политики локальных учетных записей таких компьютеров могут отличаться от политики учетной записи домена, если определена политика учетной записи для подразделения, в которое входят эти компьютеры. Параметры Kerberos не применяются к таким компьютерам. | Enabled (Включен) |

| Network security: LAN Manager authentication level (Сетевая безопасность: уровень проверки подлинности LAN Manager) | Этот параметр безопасности определяет, какие протоколы проверки подлинности с запросом и ответом используются для сетевого входа в систему. Значение этого параметра влияет на уровень протокола проверки подлинности, который используют клиенты, на уровень согласованной безопасности сеанса, а также на уровень проверки подлинности, принимаемой серверами, следующим образом. Отправлять ответы LM и NTLM: клиенты используют проверку подлинности LM и NTLM и никогда не используют сеансовую безопасность NTLMv2; контроллеры домена принимают проверку подлинности LM, NTLM и NTLMv2. Отправлять LM и NTLM - использовать сеансовую безопасность NTLMv2 при согласовании: клиенты используют проверку подлинности LM и NTLM, а также сеансовую безопасность NTLMv2, если сервер ее поддерживает; контроллеры домена принимают проверку подлинности LM, NTLM и NTLMv2. Отправлять только NTLM-ответ: клиенты используют только проверку подлинности NTLM, а также сеансовую безопасность NTLMv2, если сервер ее поддерживает; контроллеры домена принимают проверку подлинности LM, NTLM и NTLMv2. Отправлять только NTLMv2-ответ: клиенты используют только проверку подлинности NTLMv2, а также сеансовую безопасность NTLMv2, если сервер ее поддерживает; контроллеры домена принимают проверку подлинности LM, NTLM и NTLMv2. Отправлять только NTLMv2-ответ и отказывать LM: клиенты используют только проверку подлинности NTLMv2, а также сеансовую безопасность NTLMv2, если сервер ее поддерживает; контроллеры домена отклоняют LM (принимая только проверку подлинности NTLM и NTLMv2). Отправлять только NTLMv2-ответ и отказывать LM и NTLM: клиенты используют только проверку подлинности NTLMv2, а также сеансовую безопасность NTLMv2, если сервер ее поддерживает; контроллеры домена отклоняют LM и NTLM (принимая только проверку подлинности NTLMv2). | Send NTLMv2 response only. Refuse LM & NTLM (Отправлять только NTLMv2-ответ. Отказывать LM и NTLM) |

| Network security: Minimum session security for NTLM SSP based (including secure RPC) clients (Сетевая безопасность: минимальная сеансовая безопасность для клиентов на базе NTLM SSP (включая безопасный RPC).) | Этот параметр безопасности позволяет клиенту требовать согласования 128-разрядного шифрования и (или) сеансовой безопасности NTLMv2. Эти значения зависят от значения параметра безопасности "Уровень проверки подлинности LAN Manager". Доступны следующие варианты. Требовать сеансовую безопасность NTLMv2. Если протокол NTLMv2 не согласован, подключение не будет установлено. | Require NTLMv2 session |

| Network security: Minimum session security for NTLM SSP based (including secure RPC) servers (Сетевая безопасность: минимальная сеансовая безопасность для серверов на базе NTLM SSP (включая безопасный RPC).) | Этот параметр безопасности позволяет серверу требовать согласования 128-разрядного шифрования и (или) сеансовой безопасности NTLMv2. Эти значения зависят от значения параметра безопасности "Уровень проверки подлинности LAN Manager". Доступны следующие варианты. Требовать сеансовую безопасность NTLMv2. Если целостность сообщений не согласована, подключение не будет установлено. | Require NTLMv2 session security: Enabled Require 128-bit encryption: Enabled (Требовать сеансовую безопасность NTLMv2: Включен Требовать 128-битное шифрование: Включен) |

Shutdown (Завершение работы)

Политика | Описание | Значение |

Shutdown: Allow system to be shut down without having to log on | Этот параметр безопасности определяет, можно ли завершить работу компьютера, не выполняя вход в систему Windows. Если эта политика включена, команду "Завершение работы" можно выбрать на экране входа в Windows. Если эта политика отключена, команда "Завершение работы" не отображается на экране входа в Windows. В этом случае, чтобы завершить работу системы, пользователю необходимо успешно выполнить вход в систему и он должен иметь право на завершение работы системы. | Disabled |

Shutdown: Clear virtual memory pagefile | Этот параметр безопасности определяет, будет ли выполняться очистка файла подкачки виртуальной памяти при завершении работы системы. Поддержка виртуальной памяти использует файл подкачки системы для выгрузки страниц памяти на диск, когда они не используются. Во время работы системы файл подкачки открыт операционной системой в монопольном режиме и хорошо защищен. Однако если система настроена так, что допускает загрузку других операционных систем, необходимо убедиться, что при завершении работы системы выполняется очистка ее файла подкачки. Это гарантирует, что уязвимые сведения из памяти процессов, которые могли попасть в файл подкачки, не станут доступны пользователям, получившим прямой несанкционированный доступ к этому файлу. Если эта политика включена, при корректном завершении работы системы выполняется очистка файла подкачки системы. Если этот параметр безопасности включен, также выполняется обнуление файла режима гибернации ( | Enabled |

System Settings (Параметры системы)

Политика | Описание | Значение |

System settings: Optional subsystems | Этот параметр безопасности определяет, какие дополнительные подсистемы могут быть запущены для поддержки приложений. С помощью этого параметра можно указать все подсистемы, которые необходимы для поддержки приложений в соответствии с требованиями среды. | Не определено |

System settings: Use Certificate Rules on Windows Executables for Software Restriction Policies | Этот параметр безопасности определяет, выполняется ли обработка цифровых сертификатов, когда пользователь или процесс пытается запустить программу с расширением имени файла EXE. Он позволяет включить или отключить правила сертификатов — тип правил политик ограниченного использования программ. С помощью таких политик вы можете создать правило сертификатов, которое разрешает или запрещает запуск программы, подписанной с помощью Authenticode, в зависимости от того, какой цифровой сертификат ей соответствует. Чтобы применить правила сертификатов, необходимо включить данный параметр безопасности. Если правила сертификатов включены, политики ограниченного использования программ проверяют список отзыва сертификатов (CRL), чтобы убедиться, что сертификат и подпись программы действительны. Это может привести к снижению производительности при запуске подписанных программ. Вы можете отключить эту функцию. В окне свойств доверенного издателя снимите флажки "Издатель" и "Отметка времени". Дополнительные сведения см. в разделе "Задание параметров доверенного издателя". | Enabled |

User Account Control (Контроль учетных записей)

Политика | Описание | Значение |

User Account Control: Admin Approval Mode for the Built-in Administrator account | Этот параметр политики определяет характеристики режима одобрения администратором для встроенной учетной записи администратора. Возможные значения

| Enabled |

User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop | Этот параметр политики определяет, могут ли UIAccess-приложения (UIA-программы) автоматически отключать безопасный рабочий стол для запросов на повышение, используемых обычным пользователем.

| Disabled |

User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode | Этот параметр политики определяет поведение запроса на повышение привилегий для администраторов. Возможные значения

| Prompt for consent for non-Windows binaries |

User Account Control: Behavior of the elevation prompt for standard users | Этот параметр политики определяет поведение запроса на повышение привилегий для обычных пользователей. Возможные значения

| Prompt for credentials on the secure desktop |

User Account Control: Only elevate UIAccess applications that are installed in secure locations | Контроль учетных записей: повышать права только для UIAccess-приложений, установленных в безопасном местоположении Этот параметр политики управляет тем, должны ли приложения, запрашивающие выполнение на уровне целостности UIAccess, находиться в безопасной папке файловой системы. Безопасными считаются только следующие папки:

Примечание. Windows принудительно проводит обязательную проверку подписей PKI для любого интерактивного приложения, запрашивающего выполнение на уровне целостности UIAccess, вне зависимости от состояния данного параметра безопасности. Возможные значения.

| Enabled |

User Account Control: Run all administrators in Admin Approval Mode | Этот параметр политики определяет характеристики всех политик контроля учетных записей для компьютера. При изменении этого параметра политики необходимо перезагрузить компьютер. Возможные значения

| Enabled |

User Account Control: Switch to the secure desktop when prompting for elevation | Этот параметр политики определяет, будут ли запросы на повышение прав выводиться на интерактивный рабочий стол пользователя или на безопасный рабочий стол. Возможные значения.

| Enabled |

User Account Control: Virtualize file and registry write failures to per-user locations | Этот параметр политики управляет перенаправлением сбоев записи приложений в определенные расположения в реестре и файловой системе. Этот параметр политики позволяет уменьшить опасность приложений, которые выполняются от имени администратора и во время выполнения записывают данные в папку Возможные значения.

| Enabled |

Other - Прочие

Политика | Описание | Значение |

Accounts: Block Microsoft accounts | Этот параметр политики не позволяет пользователям добавлять новые учетные записи Майкрософт на данном компьютере. Если выбрать вариант "Пользователи не могут добавлять учетные записи Майкрософт", пользователи не смогут создавать новые учетные записи Майкрософт на этом компьютере, преобразовывать локальные учетные записи в учетные записи Майкрософт, а также подключать учетные записи домена к учетным записям Майкрософт. Этот вариант предпочтителен, если требуется ограничить число используемых учетных записей Майкрософт в организации. Если выбрать вариант "Пользователи не могут добавлять учетные записи Майкрософт и использовать их для входа", существующие пользователи учетных записей Майкрософт не смогут войти в систему Windows. Выбор этого параметра может сделать вход в систему и управление ею недоступным для существующего администратора на данном компьютере. Если эта политика отключена или не настроена (рекомендуется), пользователи смогут использовать учетные записи Майкрософт в Windows. | Users can't add Microsoft accounts |

Audit: Force audit policy subcategory settings (Windows Vista or later) to override audit policy category settings | ОС Windows Vista и более поздние версии Windows позволяют точнее управлять политикой аудита при помощи подкатегорий политики аудита. Установка политики аудита на уровне категории переопределит новую функцию политики аудита подкатегории. Чтобы обеспечить управление политикой аудита при помощи подкатегорий без необходимости изменения групповой политики, в Windows Vista и более поздних версиях предусмотрено новое значение реестра ( Если установленная здесь политика аудита уровня категории не согласуется с формируемыми событиями, то причина может быть в том, что установлен этот раздел реестра. | Enabled |

Domain member: Disable machine account password changes | Определяет, производится ли периодическое изменение пароля учетной записи компьютера члена домена. При включении этого параметра член домена не пытается изменить пароль учетной записи компьютера. Если этот параметр отключен, член домена пытается изменить пароль учетной записи компьютера согласно значению параметра "Член домена: максимальный срок действия пароля учетной записи компьютера", имеющего по умолчанию значение "каждые 30 дней". По умолчанию: Отключено. Примечания Не следует включать этот параметр безопасности. Пароли учетных записей используются для установления безопасных каналов связи между членами домена и контроллерами домена, а также между самими контроллерами внутри домена. После установления связи безопасный канал используется для передачи конфиденциальных данных, необходимых для выполнения проверки подлинности и авторизации. | Disabled |

Domain member: Maximum machine account password age | Этот параметр безопасности определяет, как часто член домена будет пытаться изменить пароль учетной записи компьютера. | 30 дней |

Domain member: Require strong (Windows 2000 or later) session key | Этот параметр безопасности определяет, требуется ли для зашифрованных данных безопасного канала 128-разрядный ключ. При присоединении компьютера к домену создается учетная запись компьютера. После этого при запуске системы для создания безопасного канала с контроллером домена используется пароль учетной записи компьютера. Этот безопасный канал используется для совершения таких операций, как сквозная проверка подлинности NTLM, поиск имени или ИД безопасности LSA и т. д. В зависимости от версии Windows, используемой на контроллере домена, с которым осуществляется соединение, а также от значений параметров: Член домена: всегда требуется цифровая подпись или шифрование данных безопасного канала Если этот параметр включен, безопасное соединение будет установлено только в том случае, если возможно 128-разрядное шифрование. Если этот параметр отключен, стойкость ключа согласуется с контроллером домена. | Enabled |

Interactive logon: Display user information when the session is locked | Этот параметр определяет, будут ли такие дополнительные сведения, как адрес электронной почты или домен/имя пользователя, отображаться вместе с именем пользователя на экране входа в систему. У клиентов, использующих Windows 10 версий 1511 и 1507 (RTM), этот параметр работает так же, как и в предыдущих версиях Windows. Ввиду добавления нового параметра конфиденциальности в Windows 10 версии 1607 этот параметр применяется к таким клиентам иначе. Изменения в Windows 10 версии 1607 Данному параметру можно присваивать следующие значения:

Исправление для Windows 10 версии 1607 Взаимодействие с командой «Запретить пользователю отображать данные учетной записи на экране входа» Рекомендации | User display name only |

Interactive logon: Machine account lockout threshold | Этот параметр безопасности определяет количество неудачных попыток входа в систему, после которого компьютер перезагружается. Компьютеры, на которых для защиты томов ОС включена функция Bitlocker, будут заблокированы. Для снятия блокировки необходимо указать в консоли ключ восстановления. Убедитесь, что включены соответствующие политики восстановления доступа. Количество неудачных попыток доступа может быть задано числом от 1 до 999. Если установить это значение равным 0, компьютер никогда не будет блокироваться. Значения от 1 до 3 будут интерпретированы как 4. Неудачные попытки ввода паролей на рабочих станциях или рядовых серверах, заблокированных с помощью клавиш CTRL+ALT+DEL или с помощью защищенных паролем заставок, считаются неудачными попытками входа в систему. | 5 invalid logon attempts |

Microsoft network server: Amount of idle time required before suspending session | Этот параметр безопасности определяет продолжительность отрезка времени SMB-сеанса до его приостановки по причине неактивности. Администраторы могут использовать этот параметр для управления временем приостановки неактивного SMB-сеанса компьютером. Если клиентская активность возобновляется, сеанс автоматически устанавливается заново. Для этого параметра значение "0" означает отсоединение сеанса сразу, как только это представится возможным. Максимальное значение - 99999, что составляет 208 дней; в действительности такое значение отключает этот параметр. По умолчанию: параметр не определен; это означает, что система рассматривает параметр как имеющий значение "15" для серверов и неопределенное значение для рабочих станций. | 15 минут |

Microsoft network server: Attempt S4U2Self to obtain claim information | Этот параметр безопасности предназначен для поддержки клиентов с системами, выпущенными до Windows 8, которые пытаются получить доступ к общему файловому ресурсу, требующему заявку пользователя. Он определяет, будет ли локальный файловый сервер пытаться использовать функцию Kerberos Service-For-User-To-Self (S4U2Self) для получения заявок субъекта клиента сети из домена учетной записи клиента. Этот параметр необходимо включать только в том случае, если файловый сервер использует заявки пользователей для управления доступом к файлам и если он будет поддерживать субъекты клиентов, учетные записи которых находятся в домене с клиентскими компьютерами и контроллерами домена под управлением операционной системы, выпущенной до Windows 8. Для этого параметра нужно задать значение "Автоматически" (используется по умолчанию), чтобы файловый сервер мог автоматически определять, требуется ли для пользователя заявка. Для этого параметра нужно явно задавать значение "Включено" только в том случае, если есть политики доступа к локальным файлам, включающие заявки пользователей на доступ. Если этот параметр безопасности включен, файловый сервер Windows будет анализировать маркер доступа субъекта сетевого клиента, прошедшего проверку подлинности, и определять, присутствует ли информация о заявке. Если заявок нет, файловый сервер будет использовать функцию Kerberos S4U2Self для связи с контроллером домена Windows Server 2012 в домене учетной записи клиента и получения маркера доступа, поддерживающего заявки, для субъекта клиента. Маркер, поддерживающий заявки на доступ, может потребоваться для доступа к файлам и папкам, к которым применена политика управления доступом на основе заявок. Если этот параметр отключен, файловый сервер Windows не будет пытаться получить маркер доступа на основе заявок для субъекта клиента. | Disabled |

Microsoft network server: Disconnect clients when logon hours expire | Этот параметр безопасности определяет, будут ли отключаться пользователи, подключенные к локальному компьютеру, по истечении разрешенного времени входа, заданного для их учетной записи. Этот параметр влияет на компонент протокола SMB. Если этот параметр включен, по истечении разрешенного времени входа клиента сеансы клиента со службой SMB принудительно разрываются. Если этот параметр отключен, по истечении разрешенного времени входа клиента его сеанс сохраняется. | Enabled |

Microsoft network server: Server SPN target name validation level | Этот параметр политики управляет уровнем проверки, выполняемой компьютером с общими папками или принтерами (сервером) над именем субъекта-службы, предоставляемым клиентским компьютером при установлении последним сеанса с помощью протокола SMB. Протокол SMB предоставляет основу для совместного доступа к файлам и принтерам, а также для других сетевых операций, например для удаленного администрирования Windows. Протокол SMB поддерживает проверку имени субъекта-службы SMB-сервера в большом двоичном объекте, предоставляемом SMB-клиентом, для предотвращения класса атак против SMB-серверов, называемых атаками с перехватами. Этот параметр влияет на SMB1 и SMB2. Этот параметр безопасности определяет уровень проверки, выполняемой SMB-сервером над именем субъекта-службы, предоставляемым SMB-клиентом при установлении последним сеанса с SMB-сервером. Параметры: Откл. - имя субъекта-службы SMB-клиента не требуется (не проверяется) SMB-сервером. Принимать, если предоставлено клиентом - SMB-сервер принимает и проверяет имя субъекта-службы, предоставляемое SMB-клиентом, и разрешает сеанс, если оно совпадает со списком имен субъектов-служб SMB-сервера. Если имя НЕ совпадает, то сеанс для SMB-клиента отклоняется. Требовать от клиента - SMB-клиент ДОЛЖЕН отправить имя субъекта-службы при настройке сеанса, а указанное имя ДОЛЖНО совпадать с SMB-сервером, на который отправлен запрос на подключение. Если имя субъекта-службы не указано клиентом или оно не совпадает, сеанс отклоняется. | Off |

Recovery console: Allow automatic administrative logon | Этот параметр безопасности определяет, нужно ли указывать пароль учетной записи "Администратор" для получения доступа к системе. Если этот параметр включен, консоль восстановления не требует ввода пароля, позволяя выполнять вход в систему автоматически. | Disabled |

Recovery console: Allow floppy copy and access to all drives and all folders | При включении этого параметра безопасности становится доступной команда SET консоли восстановления, которая позволяет задать следующие переменные среды консоли восстановления.

| Disabled |

Event Log - Журнал событий

Политика | Описание | Значение |

Maximum application log size | Этот параметр безопасности определяет максимальный размер журнала событий приложений (не более 4 ГБ). На практике используется более низкое ограничение (примерно, 300 МБ). Примечания Размеры файлов журнала должны быть кратны 64 КБ. Если введено значение не кратное 64 КБ, средство просмотра событий установит размер файла журнала, кратный 64 КБ. | 100032 КБ |

Maximum security log size | Этот параметр безопасности определяет максимальный размер журнала событий безопасности (не более 4 ГБ). На практике используется более низкое ограничение (примерно, 300 МБ). | 100032 КБ |

Maximum system log size | Этот параметр безопасности определяет максимальный размер журнала событий системы (не более 4 ГБ). На практике используется более низкое ограничение (примерно, 300 МБ). | 100032 КБ |

Prevent local guests group from accessing application log | Этот параметр безопасности определяет, запрещен ли гостям доступ к журналу событий приложений. Примечания Этот параметр отсутствует в объекте локальной политики компьютера. | Enabled |

Prevent local guests group from accessing security log | Этот параметр безопасности определяет, запрещен ли гостям доступ к журналу событий безопасности. Примечания Этот параметр отсутствует в объекте локальной политики компьютер | Enabled |

Prevent local guests group from accessing system log | Этот параметр безопасности определяет, запрещен ли гостям доступ к журналу событий системы. Примечания Этот параметр отсутствует в объекте локальной политики компьютера. | Enabled |

Retention method for application log | Этот параметр безопасности определяет способ перезаписи журнала приложений. Если архивирование журнала приложений не выполняется, установите в диалоговом окне "Свойства" этой политики флажок "Определить этот параметр политики", а затем выберите значение "Переписывать события при необходимости". Если архивирование журнала выполняется через заданные промежутки времени, установите в диалоговом окне "Свойства" этой политики флажок "Определить этот параметр политики", а затем выберите значение "Затирать старые события по дням" и укажите нужное число дней с помощью параметра "Сохранение событий в журнале приложений". Убедитесь в том, что максимальный размер журнала приложений достаточно велик, чтобы он не был достигнут в течение этого промежутка времени. Если необходимо сохранять в журнале все события, установите в диалоговом окне "Свойства" этой политики флажок "Определить этот параметр политики", а затем выберите значение "Не переписывать события (очистить журнал вручную)". При выборе этого варианта журнал необходимо очищать вручную. В этом случае после достижения максимального размера журнала новые события отклоняются. Примечание. Этот параметр отсутствует в объекте локальной политики компьютера. | As needed |

Retention method for security log | Этот параметр безопасности определяет способ перезаписи журнала безопасности. Примечания. Этот параметр отсутствует в объекте локальной политики компьютера. Чтобы получить доступ к журналу безопасности, пользователь должен обладать правом "Управление аудитом и журналом безопасности". | As needed |

Retention method for system log | Этот параметр безопасности определяет способ перезаписи журнала системы. Примечание. Этот параметр отсутствует в объекте локальной политики компьютера. | As needed |

System Services - Системные службы

Имя службы (Режим запуска службы) | Разрешения | Аудит |

Routing and Remote Access (Startup Mode: Disabled) | Не определены | Не определен |

| Special Administration Console Helper (Startup Mode: Disabled) Модуль поддержки специальной консоли администрирования (Режим запуска: запрещен) | Не определены | Не определен |

| SNMP Trap (Startup Mode: Disabled) Ловушка SNMP (Режим запуска: запрещен) | Не определены | Не определен |

| Telephony (Startup Mode: Disabled) Телефония (Режим запуска: запрещен) | Не определены | Не определен |

Windows Error Reporting Service (Startup Mode: Disabled) | Не определены | Не определен |

| WinHTTP Web Proxy Auto-Discovery Service (Startup Mode: Disabled) Служба автоматического обнаружения веб-прокси WinHTTP (Режим запуска: запрещен) | Не определены | Не определен |

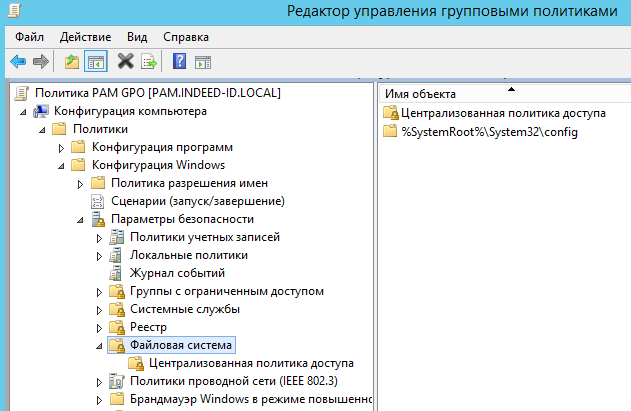

File System - Файловая система

%SystemRoot%\System32\config

Configure this file or folder then: Propagate inheritable permissions to all subfolders and files | |||

Permissions (Разрешения) | |||

Type (Тип) | Access (Доступ) | Applies To (Применяется к) | |

Allow | ALL APPLICATION PACKAGES | Read and Execute | This folder, subfolders and files |

Allow | CREATOR OWNER | Full Control | Subfolders and files only |

Allow | NT AUTHORITY\SYSTEM | Full Control | This folder, subfolders and files |

Allow | BUILTIN\Administrators | Full Control | This folder, subfolders and files |

| Inheritance disabled (Наследование отключено) | |||

Auditing (Аудит) | |||

Type (Тип) | Principal (Субъект) | Access (Доступ) | Applies To (Применяется к) |

Fail | Everyone | Traverse Folder/Execute File, List folder / Read data, Read attributes, Read extended attributes | This folder, subfolders and files |

All | Everyone | Create files / Write data, Create folders / Append data, Write attributes, Write extended attributes, Delete subfolders and files, Delete, Change permissions, Take ownership | This folder, subfolders and files |

| Inheritance enabled (Наследование включено) | |||

%SystemRoot%\System32\config\RegBack

Configure this file or folder then: Propagate inheritable permissions to all subfolders and files | |||

Permissions (Разрешения) | |||

Type (Тип) | Principal (Субъект) | Access (Доступ) | Applies To (Применяется к) |

Allow | ALL APPLICATION PACKAGES | Read and Execute | This folder, subfolders and files |

Allow | CREATOR OWNER | Full Control | Subfolders and files only |

Allow | NT AUTHORITY\SYSTEM | Full Control | Subfolders and files only |

Allow | BUILTIN\Administrators | Full Control | Subfolders and files only |

| Inheritance disabled (Наследование отключено) | |||

Auditing (Аудит) | |||

Type (Тип) | Principal (Субъект) | Access (Доступ) | Applies To (Применяется к) |

Fail | Everyone | Traverse Folder/Execute File, List folder / Read data, Read attributes, Read extended attributes | This folder, subfolders and files |

All | Everyone | Create files / Write data, Create folders / Append data, Write attributes, Write extended attributes, Delete subfolders and files, Delete, Change permissions, Take ownership | This folder, subfolders and files |

| Inheritance enabled (Наследование включено) | |||

Registry - Реестр

MACHINE\SOFTWARE

Configure this key then: Propagate inheritable permissions to all subkeys | |||

Permissions (Разрешения) | |||

Type (Тип) | Principal (Субъект) | Access (Доступ) | Applies To (Применяется к) |

Allow | BUILTIN\Administrators | Full Control | This key and subkeys |

Allow | CREATOR OWNER | Full Control | Subkeys only |

Allow | NT AUTHORITY\SYSTEM | Full Control | This key and subkeys |

Allow | BUILTIN\Users | Read | This key and subkeys |

Allow | ALL APPLICATION PACKAGES | Read | This key and subkeys |

| Inheritance disabled (Наследование отключено) | |||

Auditing (Аудит) | |||

Type (Тип) | Principal (Субъект) | Access (Доступ) | Applies To (Применяется к) |

All | Everyone | Create Subkey, Create Link, Delete, Read permissions, Change permissions | This key and subkeys |

Success | Everyone | Set Value | This key and subkeys |

| Inheritance enabled (Наследование включено) | |||

MACHINE\SYSTEM

Configure this key then: Propagate inheritable permissions to all subkeys | |||

Permissions (Разрешения) | |||

Type (Тип) | Principal (Субъект) | Access (Доступ) | Applies To (Применяется к) |

Allow | BUILTIN\Administrators | Full Control | This key and subkeys |

Allow | CREATOR OWNER | Full Control | Subkeys only |

Allow | NT AUTHORITY\SYSTEM | Full Control | This key and subkeys |

Allow | BUILTIN\Users | Read | This key and subkeys |

Allow | ALL APPLICATION PACKAGES | Read | This key and subkeys |

| Inheritance disabled (Наследование отключено) | |||

Auditing (Аудит) | |||

Type (Тип) | Principal (Субъект) | Access (Доступ) | Applies To (Применяется к) |

All | Everyone | Create Subkey, Create Link, Delete, Read permissions, Change permissions | This key and subkeys |

Success | Everyone | Set Value | This key and subkeys |

| Inheritance enabled (Наследование включено) | |||

MACHINE\SYSTEM\CurrentControlSet\Control\SecurePipeServers\winreg

Configure this key then: Propagate inheritable permissions to all subkeys | |||

Permissions (Разрешения) | |||

Type (Тип) | Principal (Субъект) | Access (Доступ) | Applies To (Применяется к) |

Allow | BUILTIN\Administrators | Full Control | This key and subkeys |

Allow | CREATOR OWNER | Full Control | Subkeys only |

Allow | NT AUTHORITY\SYSTEM | Full Control | This key and subkeys |

Allow | BUILTIN\Users | Read | This key and subkeys |

Allow | ALL APPLICATION PACKAGES | Read | This key and subkeys |

| Inheritance disabled (Наследование отключено) | |||

Auditing (Аудит) | |||

No auditing specified (Не задан) | |||

Advanced Audit Configuration - Конфигурация расширенной политики аудита

Account Logon - Вход учетной записи

Политика | Описание | Значение |

Audit Credential Validation | Этот параметр политики позволяет вести аудит событий, возникающих при проверке учетных данных для входа учетной записи пользователя. События этой подкатегории возникают только на компьютерах, заслуживающих доверия для этих учетных данных. Для учетных данных домена соответствующими полномочиями обладает контроллер домена. Для локальных учетных записей соответствующими полномочиями обладает локальный компьютер. | Success, Failure |

Audit Other Account Logon Events | Другие события входа учетных записей Этот параметр политики позволяет вести аудит событий, возникающих при получении ответов на запросы о входе учетной записи пользователя в систему, не относящиеся к проверке учетных данных и не являющиеся билетами Kerberos. | Success, Failure |

Account Management - Управление учетными записями

Политика | Описание | Значение |

Audit Application Group Management | Этот параметр политики позволяет вести аудит событий, возникающих при выполнении следующих изменений групп приложений:

| Success, Failure |

Audit Computer Account Management | Этот параметр политики позволяет вести аудит событий, возникающих при изменении учетных записей компьютеров, например, при их создании, изменении или удалении. | Success, Failure |

Audit Distribution Group Management | Этот параметр политики позволяет вести аудит событий, возникающих при выполнении следующих изменений групп распространения:

Примечание. События этой подкатегории регистрируются только на контроллерах домена. | Success, Failure |

Audit Other Account Management Events | Этот параметр политики позволяет вести аудит событий, возникающих при выполнении других изменений учетных записей пользователя, не указанных в этой категории:

Примечание. Событие аудита безопасности регистрируется в случае применения параметра политики. Во время изменения параметров события не регистрируются. | Success, Failure |

Audit Security Group Management | Этот параметр политики позволяет вести аудит событий, возникающих при выполнении следующих изменений групп безопасности:

| Success, Failure |

Audit User Account Management | Этот параметр политики позволяет вести аудит изменений, вносимых в учетные записи пользователей. Отслеживаются следующие события:

| Success, Failure |

Logon/Logoff - Вход/Выход

Политика | Описание | Значение |

Audit Account Lockout | Этот параметр политики позволяет выполнять аудит событий, созданных при неудачной попытке входа в блокированную учетную запись. Если этот параметр политики настроен, то в случае, когда вход в компьютер с учетной записью невозможен из-за блокировки этой учетной записи, создается событие аудита. Успешные и неудачные события аудита регистрируются в соответствующих записях. События входа в систему важны для понимания действий пользователя и обнаружения возможных атак. | Success, Failure |

Audit Logoff | Этот параметр политики позволяет вести аудит событий, возникающих при закрытии сеанса входа в систему. Эти события возникают на компьютере, к которому осуществлялся доступ. При интерактивном выходе из системы событие аудита безопасности возникает на компьютере, на который выполнен вход с использованием учетной записи пользователя. Если этот параметр политики настроен, событие аудита возникает при закрытии сеанса входа в систему. Успешные и неудачные попытки закрытия сеансов регистрируются в соответствующих записях. | Success, Failure |

Audit Logon | Этот параметр политики позволяет вести аудит событий, возникающих при попытке входа в систему с использованием учетной записи пользователя.

| Success, Failure |

Audit Network Policy Server | Этот параметр политики позволяет вести аудит событий, возникающих при выполнении запросов на доступ пользователей по протоколам RADIUS (IAS) и защиты доступа к сети (NAP). Отслеживаются запросы на предоставление, отказ, отзыв, помещение в карантин, блокировку и разблокировку.Если этот параметр политики настроен, событие аудита возникает для каждого запроса на доступ пользователей по протоколу IAS или NAP. Успешные и неудачные запросы на доступ пользователей регистрируются в соответствующих записях. | Success, Failure |

Audit Other Logon/Logoff Events | Этот параметр политики позволяет вести аудит других событий входа и выхода, которые не регулируются параметром политики "Вход/выход", например:

| Success, Failure |

Audit Special Logon | Этот параметр политики позволяет вести аудит событий, возникающих при выполнении таких операций специального входа, как следующие:

| Success, Failure |

Object Access - Доступ к объектам

Политика | Описание | Значение |

Audit Application Generated | Этот параметр политики обеспечивает аудит приложений, которые вызывают события с использованием программных интерфейсов аудита Windows. Эта подкатегория используется для регистрации событий аудита, которые связаны с работой приложений, использующих программные интерфейсы аудита Windows.

| Success, Failure |

Audit Certification Services | Этот параметр политики обеспечивает аудит операций служб сертификации Active Directory (AD CS).

| Success, Failure |

Audit Detailed File Share | Этот параметр политики позволяет вести аудит попыток доступа к файлам и папкам в общих папках. Параметр позволяет протоколировать события при любой попытке обращения к файлу или папке, в то время как параметр "Общие папки" записывает только одно событие для любого подключения, установленного между клиентом и общей папкой. В события аудита этого параметра включаются подробные сведения о разрешениях или других критериях предоставления или запрета доступа. Если этот параметр настроен, при попытке обращения к файлу или папке в общей папке возникает событие аудита. Администратор может включить выполнение аудита для успешного выполнения, отказа или того и другого. Примечание: Для общих папок не предусмотрены системные списки управления доступом (SACL). Если этот параметр политики включен, выполняется аудит доступа ко всем общим файлам и папкам системы. | Failure |

Audit File Share | Этот параметр политики позволяет вести аудит попыток доступа к общим папкам. Если этот параметр настроен, при попытке доступа к общей папке возникает событие аудита. Если этот параметр задан, администратор может указывать выполнение аудита только успешных выполнений, отказов или того и другого. Примечание. Для общих папок не предусмотрены системные списки управления доступом (SACL). Если этот параметр политики включен, осуществляется аудит доступа ко всем общим папкам в системе. | Success, Failure |

Audit File System | Этот параметр политики обеспечивает аудит попыток доступа к объектам файловой системы со стороны пользователей. События аудита безопасности возникают только для тех объектов, для которых заданы системные списки управления доступом (SACL), и только в том случае, если запрашивается тип доступа на запись, чтение или изменение и запрашивающая учетная запись соответствует параметрам, установленным в списке SACL. Примечание. Чтобы задать список SACL для объекта файловой системы, воспользуйтесь вкладкой "Безопасность" диалогового окна "Свойства" объекта. | Success, Failure |

Audit Kernel Object | Этот параметр политики обеспечивает аудит попыток доступа к ядру с использованием мьютексов и семафоров. Примечание. Аудит: установленные по умолчанию списки SACL для объектов ядра управляются параметром аудита доступа глобальных системных объектов. | Success, Failure |

Audit Registry | Этот параметр политики обеспечивает аудит попыток доступа к объектам реестра. События аудита безопасности возникают только для тех объектов, для которых заданы системные списки управления доступом (SACL), и только в том случае, если запрашивается тип доступа на чтение, запись или изменение и запрашивающая учетная запись соответствует параметрам, установленным в списке SACL. Примечание. Чтобы задать список SACL для объекта реестра, воспользуйтесь диалоговым окном "Разрешения". | Success, Failure |

Audit Removable Storage | Этот параметр политики позволяет проводить аудит попыток доступа пользователей к объектам файловой системы на съемном запоминающем устройстве. Событие аудита системы безопасности генерируется только для всех объектов и всех запрошенных типов доступа. | Success |

Audit SAM | Этот параметр политики обеспечивает аудит событий, возникающих при попытке доступа к объектам диспетчера учетных записей безопасности (SAM).

Примечание. Изменять можно только системный список управления доступом (SACL) для объекта SAM_SERVER. | Success, Failure |

Policy Change - Изменение политики

Политика | Описание | Значение |

Audit Audit Policy Change | Этот параметр политики позволяет вести аудит изменений параметров политики аудита безопасности, таких как следующие:

Примечание. Аудит изменений в системном списке управления доступом (SACL) выполняется при изменении списка SACL для объекта, если при этом включена категория изменений политики. Аудит изменений в списке управления доступом на уровне пользователей (DACL) и изменений владения осуществляется в том случае, если включен аудит доступа к объектам и для списка SACL объекта настроен аудит изменений списка DACL или владения. | Success, Failure |

Audit Authentication Policy Change | Этот параметр политики позволяет вести аудит событий, возникающих при выполнении изменений групп безопасности, таких как следующие:

Примечание. Событие аудита безопасности регистрируется в случае применения параметра политики. Во время изменения параметров события не регистрируются. | Success, Failure |

Audit Authorization Policy Change | Этот параметр политики позволяет вести аудит событий, возникающих при выполнении изменений политики авторизации, таких как следующие:

| Success, Failure |

Audit Filtering Platform Policy Change | Этот параметр политики позволяет вести аудит событий, возникающих при выполнении изменений платформы фильтрации Windows (WFP), таких как следующие:

| Success, Failure |

Audit MPSSVC Rule-Level Policy Change | Этот параметр политики позволяет вести аудит событий, возникающих при изменении правил политики, используемых службой защиты Майкрософт (MPSSVC). Эта служба используется брандмауэром Windows. Отслеживаются следующие события:

| Success, Failure |

Privilege Use - Использование привилегий

Политика | Описание | Значение |

Audit Non Sensitive Privilege Use | Этот параметр политики обеспечивает аудит событий, возникающих при использовании привилегий, не затрагивающих конфиденциальные данные (права пользователя).

| Success, Failure |